خرید گوشی جدید تلفن همراه و یا تعمیر آن و بحث ضمانتنامه موضوعی است که میتوان گفت تمام افراد جامعه به نوعی با آن درگیرند با این وجود اعتماد کردن در این حوزهها کاری سخت و دشوار است.

شاید تقریبا تمام مشترکان تلفن همراه هر یک به نوعی با بحث خرابی و مشکل تلفن خود مواجه شده باشند و حتی اگر این اتفاق هم برای آنها نیفتاده باشد حداقل هنگام خرید گوشی با این سوال مواجه بودهاند که آیا پرداختن ۴۰ یا ۵۰ هزار تومان برای ضمانت دستگاه فایدهای هم خواهد داشت؟

کم بودن تعداد نمایندگیهای برندها، زمانبر بودن مراجعه به آنها از سویی و از سوی دیگر لیست مواردی که هر یک میتوانند ابطال کننده ضمانتنامه به شمار روند موجب میشوند که در موارد متعدد افراد از خرید گوشی با ضمانت خودداری کنند که همین مساله موجب میشود پس از خرید گوشی تلفن همراه در مواردی که برای آن مشکلی ایجاد میشود فرد نداند که میتواند به کدام تعمیرکار اعتماد کند.

در این زمینه تعمیرگاههای تلفن همراه نیز مانند فروشگاههای آنها زیر نظر دو گروه مجزا قرار دارند که همین مساله در موارد متعدد موجب میشود راه گریزی برای افراد متخلف وجود داشته باشد و اوضاع برای کاربران دشوارتر شود.

گذری هرچند کوتاه به بازارهای معروف فروش موبایل پایتخت به وضوح گویای آن است که در این حوزه واقعا نمیتوان به راحتی به فروشندگان و تعمیرکاران اعتماد کرد؛ موضوعی که حتی خود فروشندگان هم نسبت به آن اخطار میدهند و زمانی که شما برای قیمت گرفتن از آنها وارد واحدشان میشوید، بابت گران فروشی یا اصل نبودن گوشیهای همکارانشان به شما هشدار میدهند.

در چنین شرایطی این موضوع واقعا جای سوال دارد که فردی که با هزینههایی به نسبت بالا یا اصلا با هر هزینه ای وارد این بازار میشود در صورت بروز مشکل به کدام مرجع میتواند مراجعه کند.

در این زمینه مدتی است اتحادیه تجهیزات مخابراتی به راهاندازی شورایی اقدام کرده که در آن چند عضو اتحادیه که از متخصصان تلفن همراه هستند در کنار نمایندگانی از اکثر برندهای معروف گوشی موبایل از سامسونگ و سونی گرفته تا نوکیا به بررسی شکایات مردمی بپردازند.

برای تهیه این گزارش یکی از روزهای دوشنبه که این شورا تشکیل میشود به اتحادیه مربوطه رفتیم تا گزارشی از روند برگزاری این شورا داشته باشیم تا مشخص شود بیشتر در چه مواردی می توان به این شورا مراجعه کرد.

گوشی برند معروف و عدم آنتندهی در برخی محلهها

اولین فردی که برای رسیدگی به مشکل خود به این شورا مراجعه کرده آقای جوانی است که گوشی هوشمندی با قیمتی حدود یک میلیون تومان را از یکی از معروفترین برندهای تلفن همراه تهیه کرده اما علیرغم سالم بودن، در محلهای که این فرد ساکن است آنتن گوشی محو شده و برقراری دریافت تماس با آن غیرممکن میشود.

پس از اعلام موضوع در شورا، اغلب کارشناسان به این نتیجه میرسند که این نقص به شرکت فروشنده مربوط میشود و لازم است این شرکت ظرف مدت دو هفته مشکل مربوطه را برطرف کرده و یا یک گوشی نو به کاربر ارائه کند. همچنین در این شورا مقرر شد که در صورت عدم حل مشکل با تعویض گوشی، مبلغی که فرد برای خرید گوشی پرداخت کرده به او بازگردانده شود.

از علاءالدین خرید نکنید

مورد دوم مربوط به خانمی میشود که چندی پیش یک گوشی هوشمند را از پاساژ علاءالدین خرید کرده اما پس از خروج از این پاساژ در خیابان جمهوری متوجه شده است که قیمت گوشی که خریده ۲۰۰ هزار تومان کمتر از آنچه پرداخته است.

این خانم که نسبت به این موضوع به شدت گلهمند است درخواست نظارت بیشتر و سرکشی به این واحدها را دارد. در نهایت هم شورا فروشنده مربوطه را ملزم به پرداخت مبلغی که به طور اضافه دریافت کرده میکند و در همان شورا این مبلغ از فروشنده دریافت و به خریدار بازگردانده میشود.

اما درباره نظارت به واحدهای فروشنده باز همان بحث قدیمی دوگانگی موجود در بازار موبایل پیش میآید که بخشی از فعالان این صنعت زیر نظر اتحادیه لوازم صوتی تصویری مشغول فعالیت هستند و گروهی دیگر زیر نظر اتحادیه تجهیزات مخابراتی و در نهایت این دوگانگی راه فراری اساسی برای فعالان این بازار باز میکند.

یکی از مراجعان دیگری که به این شورا مراجعه کرده آقای میانسالی است که تبلتی را از علاءالدین برای فرزندش تهیه کرده اما پس از چهار ماه دستگاه خریداری شده با مشکل مواجه میشود. به پیشنهاد فروشنده قرار میشود تبلت مورد نظر تعمیر و گارانتی یکساله نیز به خریدار واگذار شود.

اما نکته جالب و مهمی که در این میان به آن اشاره میشود آنکه حتی به گفته خود اعضای شورا، شاید حدود ۹۰ درصد شکایات این شورا به فروشندگان علاءالدین مربوط میشود.

گارانتی معتبر فراموش نشود

یکی دیگر از افرادی که برای حل مشکل خود به این شورا مراجعه کرده فردی است که گوشی هوشمند خود را که حدود یک میلیون و ۲۰۰ هزار تومان بابت آن هزینه کرده به منظور تعمیر مشکلی که در باطری آن وجود داشته به نمایندگی مربوطه میبرد و پس از دریافت گوشی مدتی به دلیل سفر از آن استفاده نمیکند اما پس از دو هفته و بازگشت از سفر در اولین روز استفاده با شکستگی LCD مواجه میشود که به عقیده او مشکل به دلیل عدم تعمیر مناسب رخ داده اما کارشناسان حاضر در شورا پس از بررسیهای متعدد به این نتیجه میرسند که احتمالا گوشی مورد نظر هنگامی که در اختیار کاربر قرار داشته ضربه دیده است.

با این وجود در شورا از شرکت مربوطه خواسته میشود که تعمیرات را با لحاظ نهایت تخفیف انجام دهند و شرکت فروشنده نیز موضوع را قبول میکند اما به نظر می رسد خریدار همچنان نسبت به این موضوع گله دارد.

اما از دیگر مواردی که در این شورا به کرات می توان با مشکلات مربوط به آن برخورد کرد بحث ضمانتنامه است. چرا که بسیاری از افراد برای بررسی موضوع خود به این شورا مراجعه میکنند اما شرط اصلی بررسی اختلافات دارا بودن ضمانتنامه معتبر است.

نکته دیگر آن که در این زمینه در موارد متعدد مشاهده میشود که فروشندگان گارانتیهایی که اصل نیستند را به خریداران خود ارائه میکنند مشتریان از همه جا بیخبر پولی به ضمانتنامه پرداخت می کنند اما ضمانت دریافتی فاقد اعتبار لازم به شمار می رود.

با وجود ناشناخته بودن این شورا برای بسیاری از کاربران، شاید هر هفته حدود ۱۵ تا ۳۰ پرونده مورد بررسی قرار میگیرد اما بحثی که در این میان مطرح است آن که پیگیری موضوعات در این شورا و رسیدگی به تخلفات واحدهای فروشنده چه نتایجی را برای آنها در بر خواهد داشت؟

در این زمینه اعضای این شورا بر این نکته تاکید دارند که هر واحدی که سه امتیاز منفی کسب کند حکم پلمپ آن صادر خواهد شد. به همین دلیل لازم است که فروشندگان توجه داشته باشند که شکایتهای آنها به سه مورد نرسد.

علاوه بر بحثهایی که مربوط به دو حوزه مختلف فعال در بخش موبایل میشود موضوع دیگر بحث آن است که در ۹۰ درصد موارد این فروشگاهها هستند که مقصر شناخته میشوند حتی دایره این تخلفات چنان بالاست که این گونه گفته میشود زمانی در سالهای ۸۴ برخی از نمایندگیها برای آن که گوشیها از ضمانت خارج شوند به آنها زاج میزدند چرا که به این نتیجه رسیده بودند وقتی به گوشی زاج زده شود حالت آن مانند گوشی آب خورده و همین موضوع باعث میشود از گارانتی خارج شود و شرکت مسوولیتی در قبال آن نداشته باشد به همین دلیل طی سالهای گذشته خیلی از شرکتها ضمانتنامه معتبر ارائه نمیکردند و یا خدمات پس از فروش مناسبی نداشتند در این سالها بسته شدند اما اکنون همچنان بازار آشفته موبایل شرایطی دارد که در آن اعتماد بسیار سخت است.

عکسالعمل برندهای موبایل در برابر نارضایتی کاربران

همچنین در این شورا شاید در اکثر موارد شکایتها به چند برند خاص مربوط باشد چرا که بسیاری از برندها و به ویژه برندهای تولیدکننده داخلی ترجیح می دهند پیش از رسیدن بحث به این مرجع مشکل را حل کرده و حتی با ارائه گوشیها نو به خریداران، آنها را از شکایت منصرف کنند اما برخی برندها که به نظر می رسد اعتماد بیشتری به تولیدات خود دارند اغلب پای محصولات خود ایستاده و در این دادگاه حاضر میشوند و به بحث درباره موضوعات مطرح شده پرداخته و به شدت از تولیدات خود دفاع میکنند.

اما حرفهایی که در حاشیه این جلسات شنیده میشود گاه جذابیت بیشتری دارد؛ حرفهایی که مربوط به کلاهبرداریهای بازار موبایل میشود.

در این زمینه یکی از فروشندگان که به دلیل شکایت خریدارش در این شورا حاضر شده است می گوید اجارههای بالا موضوعی است که ما را مجبور میکند گاه برخلاف میل به شکل متفاوتی عمل کنیم.

میگوید ما هم دوست نداریم به این شکل درآمدزایی کنیم اما گاهی شرایط به گونهای است که راه دیگری نمیماند. به عنوان مثال حتی شده که همکاران ما یک گوشی ۱۲۰ هزار تومانی را با کمی تجهیزات جانبی و افزودن رنگ و لعاب تا یک میلیون و ۲۰۰ هزار تومان هم بفروشند در بسیاری از موارد هم جنس قلابی و قاچاق را به اسم نمونه اصل فروختهاند و پول چندین برابری از خریدار دریافت کردهاند.

یکی دیگر از راهها هم آن است که یک جنس را با ضمانتنامه متفرقه و غیرمعتبر و به خریدار ارائه کنیم.

چرا هزینه تعمیر با ضمانتنامه بالاتر است؟

اما در این میان صحبتهایی هم درباره عدم علاقهمندی مردم به گوشیهای بدون گارانتی است چرا که در اکثر موارد افراد بر این نکته تاکید دارند که حتی تعمیر گوشی زمانی که به نمایندگیهای مجاز آن مراجعه میشود به مراتب پرهزینهتر از تعمیرگاههای معمولی است که دلیل این موضوع این گونه عنوان میشود که معمولا در شرکتهایی که مربوط به نمایندگی برندها میشود قطعات اصلی و اورجینال استفاده میشود و وقتی شما تلفن همراه خود را برای تعمیر به تعمیرگاههای متفرقه میسپارید در موارد متعدد ممکن است آنها از قطعات چینی و یا قطعاتی با کیفیت پایین استفاده کنند.

بحث دیگری که در حاشیه این شورا شنیده میشود بحث آیفونهای تقلبی اپل است که گویا نمونههای آن در بازار فراوان است البته گفته میشود اکنون مدتی است تا حدی میزان این نمونه ها در بازار کاهش پیدا کرده است.

یکی از فروشندگان پاساژ علاءالدین که به دلیل شکایت به این شورا مراجعه کرده درباره این که مردم چگونه می توانند هنگام خرید گوشی نسبت به اصل و مرغوب بودن آن اطمینان حاصل کنند می گوید در بسیاری از موارد خرید گوشی مانند یک هندوانه در بسته است.

او در عین حال می گوید: اکنون اجارههای سنگینی که وجود دارد باعث میشود بسیاری از ما در موارد متعدد مجبور به تقلب شویم. اما در فضایی خارج از علاءالدین ممکن است به دلیل پایین بودن این موضوع این تقلبها به مراتب کمتر صورت گیرد به عنوان مثال در شهرک اکباتان که از سالها پیش فروشگاهها بسیار زیادی در زمینه موبایل درآن فعالیت دارند شاید سالی یکبار هم تقلب نشود اما در علاءالدین ...

هزینههای بالا به بهانه نصب نرمافزار

یکی دیگر از فروشندگان علاءالدین هم درباره نصب نرمافزار صحبت می کند و با بیان اینکه هزینه نصب نرمافزار نهایتا ۲۰ هزار تومان است می گوید: شاید خیلی بیانصافی نباشد اگر بگوییم در علاءالدین کاسب خوب وجود ندارد؛ اکنون در برخی مجتمعها مانند بازار موبایل اوضاع به گونهای است که حراست سختگیری بسیار دارد و اگر فردی اقدام به گران فروشی یا فروش جنس تقلبی کند به هیچ عنوان اجاره مغازه او تمدید نمیشود اما در علاءالدین شاید اگر مغازهدار آشنایی سراغ نداشته باشید در هر صورت خرید گوشی نوعی ریسک باشد.

همچنین این فروشنده بحث برچسب برروی گوشیها اشاره میکند میگوید: گاه برای نصب یک برچسب همکاران ما در علاءالدین مبالغ هنگفتی را از افراد طلب میکنند به عنوان مثال برخی دستگاههای موبایل هستند که ضد ضربهاند و ممکن است خریدار این موضوع را نداند به همین دلیل زمانی که مشتری به یک واحد مراجعه میکند، فرد به خریدار می گوید ما دو نوع برچسب داریم که یک برچسب عادی است و قیمتی حدود ۱۰ هزار تومان دارد اما برچسب دیگر برچسبی است که از مواد ضد ضربه استفاده شده است؛ به عنوان مثال ممکن است به یکی از گوشیهای ضد ضربه چندی بار برروی ویترین خود بکوبد و بگوید بر روی این گوشی از این برچسبها استفاده شده و به همین ترتیب در بسیاری موارد به خصوص وقتی خریدار از آگاهی برخوردار نبوده حتی برای چنین برچسبهایی تا ۴۰۰ هزار تومان هم پول گرفته شده است.

این فروشنده در عین حال می گوید: اکنون اجارههای بسیار بالایی که در علاءالدین وجود دارد باعث میشود که فروشندگان به راههای مختلف متوسل شوند تا بتوانند اجاره واحدهای خود را دربیاورند در این میان هیچ کس هم جرات نمیکند واحد خود را خالی کند و تحویل دهد چرا که اگر کسی چنین تصمیمی بگیرد؛ مالک علاءالدین از این تصمیم بسیار خوشحال میشود چراکه می تواند بلافاصله آن واحد را به قیمتی بیشتر اجاره دهد این در صورتی است که تمام فروشندههای این پاساژ منتظرند تا ارگانهای دولتی در این زمینه اقدام کنند و وضعیت این پاساژ را سرو سامان دهند.

برچسبها: بازار آشفته کلاهبرداری در پاساژ موبایل علاءالدین تهران,

اگر نگران امنیت اطلاعات خود هستید از شبکه Wi-Fi کاملا امن برای اتصال به اینترنت استفاده کنید. نصب یک آنتی ویروس خوب و مطمئن و البته همیشه بروز را هم فراموش نکنید.

Wi-Fi مجانی در اماکن عمومی مثل هتلها، فرودگاهها، فروشگاهها، ترمینالها و... برای انجام کارهای مهم و خیلی سریع مورد استفاده قرار میگیرد اما استفاده از این امکانات اگرچه کار کاربران را راه میاندازد اما باید دید به خطراتش میارزد یا نه؟

از روابط عمومی شرکت ایمن رایانه پندار، نماینده رسمی و انحصاری شرکت پاندا سکیوریتی در ایران، محققان امنیتی شرکت پاندا سکیوریتی در تحقیقاتی گسترده به بررسی میزان خطرات استفاده از Wi-Fi مجانی در امکان عمومی پرداخته است.

در این تحقیق عنوان شده است در هر ارتباط اینترنتی تمام آنچه ارسال و یا دریافت میشود، کدگذاری میشوند، اما باز هم خیلی فایده ندارد و Wi-Fiهای عمومی و البته مجانی، امن نیستند.

Wi-Fi بگوییم یا جاسوس

شبکه Wi-Fi مجانی یعنی باز بودن برای کل کاربران و این دقیقا به این معنی است که کاربران متصل به شبکه میتوانند ارتباطات یکدیگر را کنترل کنند.

شاید این سوال برای شما پیش بیاید که پس در خانه خودمان هم که چند نفر به طور همزمان از شبکه Wi-Fi استفاده میکنند، هم امنیت نداریم؟

در پاسخ بابد به این نکته اشاره کنیم زمانی که شما و اعضای خانواده تان در حال استفاده از Wi-Fi مشترک خود هستید به دلیل امکان رمزگذاری داده ها کسی از اعضای خانواده تان نمی تواند متوجه رفت و آمد شما در فضا مجازی شود اما در اماکن عمومی که اینترنت به صورت مجانی در اختیار شما قرار داده شده است، شما هیچ کلمه عبوری برای اتصال به مودم وارد نمیکنید و این دقیقا یعنی اینکه هیچ رمزگذاری وجود ندارد و سایر کاربران متصل کنجکاو نیز میتوانند بفهمند شما به چه وب سایتهایی سر زده اید.

راه حل

اگر به هر حال مجبور هستید برای انجام یک کار فوری و ضروری به اینترنت متصل شوید و قصد دارید از Wi-Fi اماکن عمومی استفاده کنید، محققان امنیتی آزمایشگاه پاندا سکیوریتی به شما توصیه میکنند از پروتکل HTTPS کمک بگیرید تا نتوانند رد شما را در دنیای مجازی بزنند.

در این مسیر اما همیشه مراقب حفرهها و آسیب پذیریهای امنیتی و البته هکرهای همیشه در صحنه هم باشید. آنها به راحتی میتوانند در زمان جستجوی شما برای اتصال به Wi-Fi قبل از شما به دستگاه متصل شده و بین شما و مودم و در بین مسیر، اطلاعات مهم و حساس را مثل رمزهای بانکی بربایند و قبل از آنکه به خودتان بجنبید، حساب شما را خالی کنند.

از این رو محققان امنیتی آزمایشگاه پاندا سکیوریتی به کلیه کاربران توصیه میکند، اگر نگران امنیت اطلاعات خود هستید از شبکه Wi-Fi کاملا امن برای اتصال به اینترنت استفاده کنید. نصب یک آنتی ویروس خوب و مطمئن و البته همیشه بروز را هم فراموش نکنید.

برچسبها: از Wi-Fi مجانی استفاده کنیم یا نه؟,

کارشناسان امنیت رایانه کشف کرده اند هکرها می توانند از نرم افزار و ظرفیت تشخیص صدای مرورگر گوگل کروم برای حمله به حریم شخصی کاربران استفاده کنند.

، این متخصصان می گویند اگرچه این امر را سپتامبر گذشته به شرکت گوگل اطلاع داده اند اما این شرکت هنوز این مشکل را برطرف نکرده است.

کارشناسان می گویند پس از اعلام مشکل، گوگل به آنها اعلام کرده است مهندسان شان در حال حل مشکل هستند و طی دو هفته از گزارش این مشکل، یک بخش برای حل این مساله آماده شده، اما تا به امروز حل مساله اجرایی نشده است.

بیشتر وب سایت هایی کاربر نرم افزار های تشخیص صدا، از سرورهای امن HTTPS نیز استفاده می کنند یعنی گوگل کروم نیازی ندارد تا هر بار برای اجرای نرم افزار حساس به صدا از کاربر اینترنت اجازه بگیرد.

در حالی که این امر به کاربران اینترنت کمک می کند با سایت هایی که از تشخیص صدا استفاده می کنند آسان تر ارتباط برقرار کنند، اما این امر در این نمونه به آن معناست که این پتانسیل برای مجرمان اینترنتی نیز وجود دارد تا به اطلاعات مورد نیاز برای حمله به حریم شخصی افراد دست یابند.

این برنامه نویسان هشدار می دهند که اگرچه گفته می شود HTTPS یک سرور امن است اما یک برنامه نویس خرابکار و هکر می تواند با طراحی یک پنجره پاپ آپ امکان شنود مکالمات یافته و حتی مکالمات کاربران گوگل کروم را ضبط کنند. این کار برای هکرها حتی پس از آنکه یک وب سایت تشخیص صدای خاص بسته شده باشد امکان پذیر خواهد بود.

اگرچه این خطر شناسایی شده است اما هیچ کس نمی داند یک هکر چقدر می تواند از این نقص سوء استفاده کرده و چه میزان می تواند شنود کند چرا که افراد کمی با مرورگرهای اینترنتی خود صحبت می کنند مگر آنکه عمدا از وب سایت های تشخیص صدا استفاده کند.

این در حالی است که خطر شنود از گفتگوهای کاربران چت ویدیویی و بازیهای آن لاین نیز وجود دارد.

کارشناسان می گویند افرادی که در مورد ناامنی این مرورگر نگرانند می توانند به جای استفاده از نسخه HTTPS ، از نسخه HTTP یک وب سایت که از تشخیص صدا استفاده می کند بهره مند شوند.

این در حالی است که کارشناسان می گویند کاربران هر بار که می خواهند از این ویژگی تشخیص صدا استفاده کنند باید شاهد کسب اجازه باشند.

برچسبها: آیا گوگل کروم از شما جاسوسی می کند؟,

در حالی که هفته کاری در آمریکا روز جمعه به پایان میرسد و همه شرکتها و کارمندان تعطیل میشوند، کارشناسان مایکروسافت روزهای پایانی این هفته را در محل کار خود گذراندند تا بتوانند هر چه سریعتر اثرات ناشی از حملات هکرها را از بین ببرند.

آخرین ساعات روز جمعه شرکت مایکروسافت دریافت که سرویس جهانی Azure آن مبتنی بر فضای پردازش ابری به دلیل برخی حملات امنیتی غیرفعال شده است و کاربران امکان دسترسی به این شبکه را ندارند.

در همین موقع شرکت مایکروسافت دریافت که بدافزارها به سیستم داخلی رایانههای این شرکت هم نفوذ کردهاند تا پس از اپل، فیسبوک و توئیتر مایکروسافت هم به لیست بزرگترین شرکتهای هک شده اضافه شود.

تمام مشکلاتی که مربوط به سرویس Azure مایکروسافت میشد، به دلیل از کار افتادن سیستم SSL آن بود و این شرکت روی سایت اینترنتی خود توضیح داد که به زودی مشکل را برطرف میکند.

این سرویس سرانجام در شنبه صبح به حالت اول خود بازگشت.

در کنار این اختلال شرکت مایکروسافت سیل عظیم بدافزارها در شبکه داخلی خود را کشف کرد و دریافت که بهخصوص در بخش تولید نرمافزارهای ویژه سیستمعامل Mac این بدافزارها به صورت گسترده نفوذ کردهاند.

این بدافزارها از طریق حفره امنیتی زبان برنامهنویسی Java که توسط شرکت اوراکل پشتیبانی میشود گسترش یافتند.

لازم به ذکر است که طی یک ماه گذشته حملات مشابهی به شرکتهای توئیتر، فیسبوک و اپل انجام شد.

برچسبها: تلاش مایکروسافت برای حل مشکلات ناشی از حملات هکرها,

تا امروز انواع سیستمهای پردازشی از رایانههای رومیزی گرفته تا گوشیهای هوشمند مورد حملات اینترنتی قرار گرفتهاند.

اما کارشناسان امنیتی میگویند که یخچالهای امروزی هم هک میشوند.

شمارشان سیستم کارشناسان امنیتی طی هفته جاری موفق به کشف بوتنت جدیدی شدهاند که برای لوازم خانگی متصل به اینترنت ساخته شده است و آنها را آلوده میکند.

تاکنون بیش از ۷۵۰ هزار ایمیل آلوده به این بوتنت منتشر شده است.

کارشناسان میگویند که بسیاری از آنها توانستهاند کنترل لوازم خانگی هوشمند را در دست بگیرند.

گروه امنیتی Proofpoint که دفتر مرکزی آنها در ایالت کالیفرنیای آمریکا واقع شده است، به دنبال کشف این بوتنت جدید توضیح داد که حمله یاد شده با هدف ورود به طرح "اینترنت برای همهچیز" دنبال میشود و طی آن ابزارها و لوازم خانگی هوشمند آسیب میبینند.

مرکز Proofpoint توضیح داد که هکرها در اقدام جدید موفق شدهاند کنترل و مدیریت شبکههای خانگی را در دست بگیرند، به سیستمهای چندرسانهای خانگی با قابلیت اتصال به اینترنت حمله کنند و بوتنت خود را به داخل تلویزیونها و یخچالها انتقال دهند.

این بوتنت برای پلتفورمهای نصب شده روی تلویزیونها و یخچالهای اینترنتی ساخته شده است و امکان ورود هرزنامهها به داخل آن را فراهم میکند.

لازم به ذکر است کارشناسان امنیتی پیش از این در مورد احتمال بروز حملات امنیتی به ابزارهای خانگی هشدار داده بودند.

اما این نخستین باری است که یک بوتنت با این هدف شناسایی میشود..

برچسبها: یخچالها هم هک شدند,

آژانس امنیت ملی آمریکا(NSA) قادر است بدون اطلاع کاربران وارد گوشیهای هوشمند آیفون، بلکبری و اندروید شود و روی بیشتر گوشیهای هوشمند امروزی که در بازار جهانی فروخته میشوند، به اطلاعات شخصی کاربران دسترسی پیدا کند.

شمارشان سیستم روزنامه آلمانی Der Spiegel با انتشار گزارشی توضیح داد که سازمان امنیت ملی آمریکا امکان دسترسی به لیست شماره تلفنها، تماسهای برقرار شده، پیامکهای ارسال و دریافتی و همچنین موقعیت جغرافیایی کاربران را دارد.

در اسناد منتشر شده از سوی این سازمان اعلام نشده است که NSA به صورت گسترده و جمعی گوشیهای کاربران را مورد بررسی قرار میدهد و بر این اساس میتوان گفت که این تکنیک برای بررسی تکتک گوشیها مورد استفاده قرار میگیرد.

روزنامه Der Spiegel گزارش خود را مبتنی بر اسناد فوق محرمانه سازمان امنیت ملی آمریکا منتشر کرده است.

گزارش این روزنامه چند روز پیش از تصمیمات نهایی وزارت دادگستری آمریکا در این زمینه منتشر شده است.

این وزارتخانه قصد دارد صدها صفحه از اطلاعات مربوط به فعالیتهای دولت آمریکا در این زمینه منتشر کند.

روزنامه Der Spiegel ادعا میکند که به اسناد فوق محرمانه داخلی سازمان NSA دسترسی پیدا کرده است و بر اساس این اسناد مشخص شده که ستاد ارتباطات دولت بریتانیا(GCHQ) نیز در این زمینه اقداماتی را انجام داده است.

برچسبها: دولت آمریکا در گوشی همه کاربران جاسوسی میکند ,

آژانس امنیت ملی آمریکا 50 هزار شبکه رایانهای در سراسر جهان را هک و آنها را به بدافزار جاسوسی خود آلوده کرده است.

"آژانس امنیت ملی آمریکا"(NSA) طی سال گذشته بیش از ۵۰ هزار شبکه رایانهای را هک کرد تا از این طریق بتواند این شبکهها را به نوعی بدافزار آلوده کرده و از آنها جاسوسی کند.

شمارشان سیستم، این طور که "ادوارد اسنودن"(Edward Snowden) از کارمندان اسبق این سازمان اطلاعات جدیدی را منتشر کرده است، آژانس امنیت ملی آمریکا سال گذشته بیش از ۵۰ هزار شبکه رایانهای در سراسر جهان را هک کرده است تا بتواند بدافزار مخصوص خود را به آنها وارد کند و اطلاعات مورد نظرش را از این طریق بهدست آورد.

اسنودن در این اقدام یک فایل PowerPoint مربوط به سال ۲۰۱۲ میلادی منتشر کرده که اطلاعات آن توسط روزنامه هلندی NRC Handelsblad منتشر شده است.

این اسناد یک نقشه جهانی را نشان میدهند که در آن بیش از ۵۰ هزار شبکه رایانهای در سراسر جهان نمایان شده است و توضیح میدهد که NSA چگونه این شبکهها را به بدافزار خود آلوده کرده است.

به گفته کارشناسان، آژانس امنیت ملی آمریکا یک گروه حرفهای از هکرها را در اختیار گرفته است که فعالیتهای جاسوسی خود را به کمک آنها دنبال میکند.

این گروه پروژه جدید خود برای هک کردن شبکهها را با نام "بهرهبرداری از شبکههای کامپیوتری"(CNE) دنبال میکند و از جمله مراکزی که در این اقدام مورد حمله قرار گرفته است میتوان به شبکه شرکت مخابراتی بلژیک موسوم به Belgacom اشاره کرد.

البته پیش از این گفته شده بود که این حمله را "دفتر مرکزی ارتباطات دولت بریتانیا" که آژانس اطلاعاتی این کشور محسوب میشود، به عنوان یکی از حامیان اصلی سازمان NSA انجام داده است.

کارشناسان امنیتی میگویند، زمانی که این شبکهها هک میشدند و بدافزار یاد شده در آنها منتشر میشد، هکرها میتوانستند از راه دور کنترل کامل شبکه را در اختیار بگیرند تا تنها با فشردن یک دکمه همه اطلاعات آن به مرکز NSA منتقل شود.

برچسبها: آژانس امنیت ملی آمریکا 50 هزار شبکه را هک و آلوده کرد ,

مقامات انگلیسی تایید کردند که وب سرور ftp.bbc.co.uk که برای نقل و انتقال فایل های حجیم ویدئویی و صوتی مورد استفاده کارکنان قرار می گیرد، توسط هکر روس مورد سوء استفاده قرار گرفته است.

، ظاهرا این اتفاق روز ۲۵ دسامبر رخ داده است.

البته گفته نشده که آیا سایر سرورها و زیرساخت های اینترنتی و شبکه ای بی بی سی مورد دستبرد اطلاعاتی قرار گرفته است یا نه؟

گروه امنیتی Hold Security LLC که فوروم های هکری را مانیتور می کند با آگاهی از یک تبلیغ فروش کریسمسی که توسط هکر روی اف تی پی لود شده بود، این موضوع را کشف می کند.

برچسبها: هکر روس بی بی سی را هک کرد,

دلیل اصلی این امر را میتوان در تلاش گوگل برای ایجاد محبوبیت بالا برای شبکه اجتماعی نه چندان محبوبش دانست.

شرکت گوگل در اقدامی عجیب سامانه مدیریت پست الکترونیکی را به شبکه اجتماعی گوگل پلاس افزود تا کاربران این شبکه بتوانند بدون داشتن اکانت ای میل اقدام به فرستادن پست الکترونیکی کنند.

از رایورز این اقدام گوگل برای بسیاری از منتقدان و کارشناسان صنعت جای تعجب داشته است.

البته دلیل اصلی این امر را میتوان در تلاش گوگل برای ایجاد محبوبیت بالا برای شبکه اجتماعی نه چندان محبوبش دانست ولی این امر با تضعیف یکی از مهمترین ابزارهای گوگل صورت گرفته است و مسلما نتیجه آن تنها بر روی کاربران جدید موثر خواهد بود.

گوگل در باره این موضوع اینچنین توضیح داده است که با همخوان سازی گوگل پلاس با جی میل افرادی عضو در این شبکه احتماعی میتوانند حتی بدون داشتن آدرس ای میل شما و حتی هنگامی که هیچ آشنایی خاصی با شما ندارند برایتان ایمیل ارسال کنند.و کاربران جی میل نیز این امکانات را با سیستمی جدید در تنظیمات مشاهده خواهند نمود ولی امکان مسدود کردن آن را نخواهند داشت.

البته بنا به گفته مسئولان این پروژه در حال حاضر شاهد عملیاتی شدن آن نخواهیم بود.

برچسبها: عملکرد گوگل پلاس بر علیه جی میل,

مدیرعامل شرکت نمایشگاه های بین المللی استان فارس در حاشیه آیین افتتاح این نمایشگاه ها در جمع خبرنگاران گفت: در این دو نمایشگاه بیش از 90 شرکت در قالب 160 غرفه در فضایی بالغ بر شش هزار متر مربع در سه سالن حافظ، سرو و نرگس در محل شرکت نمایشگاه های بین المللی فارس دایر شده است.

مدیرعامل شرکت نمایشگاه های بین المللی استان فارس در حاشیه آیین افتتاح این نمایشگاه ها در جمع خبرنگاران گفت: در این دو نمایشگاه بیش از 90 شرکت در قالب 160 غرفه در فضایی بالغ بر شش هزار متر مربع در سه سالن حافظ، سرو و نرگس در محل شرکت نمایشگاه های بین المللی فارس دایر شده است.

عبدالناصر اسکندری اظهار داشت: در این نمایشگاه، شرکتها و مارک های شاخص بسیاری در زمینه رایانه و ارتباطات حضور دارند.

وی بیان کرد: حضور بانک های دولتی و خصوصی در قالب بانکداری الکترونیکی، دفاتر پیشخوان دولت و دایره رسیدگی به جرایم رایانه ای از ویژگی های این نمایشگاه است.

برچسبها: دوازدهمین نمایشگاه بین المللی کامپیوتر، الکترونیک و ماشین های اداری در شیراز گشایش یافت,

نرمافزار مخرب Android.HeHe موجب میشود که پیامهای اندرویدیها و تماسهایشان به سرقت رود.

محققان امنیتی آزمایشگاه چشم آتشین (FireEye) شش نوع از نرمافزارهای مخرب جدید را با عنوان Android.HeHe کشف کردهاند که قادر هستند پیامها را سرقت و تماسهای تلفنی را متوقف سازند.

این نرمافزارهای مخرب به عنوان یک به روز رسانی امنیتی برای سیستم عامل آندروید توزیع شدهاند. هنگامیکه این تروجان دستگاهی را آلوده میکند با سرور دستور و کنترل (C & C) و نظارت بر پیامهای کوتاه دریافتی در ارتباط است.

محتوای دیگری نظیر اطلاعات تلفن از جمله IMEI، IMSI (شناسه بینالمللی مشترک موبایل)، شماره تلفن، نسخه سیستم عامل و مدل تلفن نیز از این طریق قابل انتقال به سرور دستور و کنترل هستند.

همچنین این تروجان طبق گزارش سایبربان بررسی میکند که آیا کد IMSI تهی است به طوریکه میتواند تعیین کند آیا در شبیهساز یا در دستگاه واقعی اجرا میشود یا خیر (شبیه ساز کد IMSI ندارد).

سرور دستور و کنترل (C & C) به دستگاه با لیستی از شماره تلفنها پاسخ میدهد. در صورتیکه دستگاه آلوده پیامهای کوتاه یا تماس تلفنی از یکی از این شمارهها را دریافت کند، این تروجان پیام یا تماس را قطع میکند.

پیامهای متنی از هر کدام از این شمارهها در سرور مهاجم اسیر، ذخیره و هرگونه تماس تلفنی نیز رد میشود.

برچسبها: "هِههِه" پیامهای اندرویدی را میدزدد,

روزنامه گاردین گزارش داده که آژانسهای جاسوسی به منظور کسب اطلاعات شخصی افراد روزانه حدود 200 میلیون پیامک را رصد میکند

بر اساس اطلاعاتی که توسط روزنامه گاردین منتشر شده، پیامکهایی که توسط آژانسهای جاسوسی مورد بررسی قرار میگیرد، موقعیت افراد، شبکههای ارتباطاتی و جزییات کارتهای اعتباری آنها را مشخص میکند.

این اطلاعات که توسط روزنامه گاردین منتشر شده بر اساس اسنادی است که اداورد اسنودن فاش کرده است.

بر اساس گزارش گاردین، برنامه جاسوسی پیامکی آژانس امنیت ملی آمریکا " Dishfire " نام دارد و با برنامه "GCHQ" در آژانس امنیت ملی انگلیس در یکراستا قرار دارد.

گزارشها حاکی است که این برنامه سال گذشته روزانه حدود 194 میلیون پیامک را جمع آوری کرده است.

برچسبها: شنود 200 میلیون پیامک در روز ,

![]()

|

||||

برچسبها: ایرانیها ماهانه معادل ۳۸۰ سال مکالمه خارجی دارند,

معاون شرکت مخابرات استان تهران اعلام کرد: از ابتدای سال جاری حدود ۵۲۰ هزار پورت ADSL واگذار شده که تا ۲۵ دیماه امسال از میان خطوط ADSL که کاربران از مخابرات گرفتهاند ۲۷۰ هزار خط لغو اشتراک شده است.

محمدرضا بیدخام اظهار کرد: ما در حوزه واگذاری اینترنت و قیمت آن ملزم به اجرای مصوبات سازمان تنظیم مقررات ارتباطات رادیویی هستیم. ضریب اشتراک ما طبق مصوبه ۱۵۲ سازمان تنظیم مقررات ارتباطات باید یک به هشت باشد که این موضوع در بسیاری از نقاط کشور اعمال شده اما در حال حاضر در برخی نقاط هم ضریب اشتراک یک به ۱۰ است.

وی درباره واگذاری اینترنت نامحدود مخابرات به کاربران هم گفت: در حال حاضر در تهران واگذاری اینترنت مخابرات به شکل نامحدود است اما در دستور کار است که تا پایان امسال واگذاری اینترنت به شکل حجمی شود.

معاون بازاریابی شرکت مخابرات استان تهران همچنین یادآور شد: در حال حاضر در استان البرز واگذاری اینترنت به صورت آزمایشی به شکل حجمی اتفاق میافتد که این آزمایش موفق بوده و قرار است در تهران هم از دهه فجر اینترنت مخابرات به شکل حجمی به کاربران واگذار شود.

بیدخام در ارتباط با دلیل بالا بودن حذف اینترنت مخابرات از سوی کاربران هم عنوان کرد: رقمهایی که ذکر شد در شرکتهای PAP هم معمولا به همین شکل است و در کل بخش عمدهای از مشترکان به این دلیل اشتراک اینترنت خود را لغو میکنند که تصمیم به استفاده از وایمکس می گیرند.

معاون بازاریابی شرکت مخابرات استان تهران در ادامه دیگر دلایل تخلیه خطوط ADSL توسط کاربران را عدم نیاز، کیفیت و بحث پهنای باند ناکافی دانست و یادآور شد: بسیاری از کاربران ممکن است ترجیح دهند از وایمکس استفاده کنند. همچنین هرچه مسافت منازل از واحدهای مخابراتی بیشتر شود ممکن است کیفیت اینترنت آنها هم تا حدی دستخوش تغییر شود علاوه بر این نوع کابل و بستر انتقال هم در کیفیت اینترنتی که کاربر دریافت میکند تاثیری بسزا دارد.

بیدخام در بخش دیگری از صحبتهای خود در پاسخ به سوالی مبنی بر علت عدم واگذاری ADSL در برخی مناطق گفت: امکان ندارد که در تهران منطقهای باشد که بگوید ظرفیت واگذاری اینترنت به کاربران را ندارد اما ممکن است در برخی موارد محدود به دلیل مباحث فنی و مشکلاتی که در این زمینه ممکن است ایجاد شود یکی از مراکز امکان واگذاری اینترنت به کاربران را نداشته باشد.

وی همچنین عنوان کرد: در حال حاضر مناطق دو و هشت تهران جزو مناطقی هستند که در حوزه تلفن ثابت و اینترنت بیشترین میزان اشتراک را دارند.

برچسبها: چرا کاربران ADSL خود را پس میدهند؟/واگذاری اینترنت حجمی از دهه فجر,

ارزیابیهای انجام گرفته از شاخص دولت الکترونیک در میان ۱۹۰ کشور دنیا حاکی از آن است که ایران با کسب ۴ هزار و ۸۷۶ امتیاز در رتبه ۱۰۰ جهان قرار دارد و کشور کره جنوبی مکان اول این رده بندی را با امتیار ۹ هزار و ۴۸۳ امتیاز به خود اختصاص داده است.

آمارهای ارائه شده از وضعیت کشورهایی که به شاخص های دولت الکترونیک دست یافته اند از رتبه ۱۰۰ کشورمان در میان ۱۹۰ کشور دنیا حکایت دارد و این در حالی است که ۱۰ کشور برتر دنیا در این شاخص را کره جنوبی، هلند، انگلستان، دانمارک، آمریکا، فرانسه، سوئد، نروژ، فنلاند و سنگاپور تشکیل می دهند.

مقایسه شاخص دولت الکترونیک ایران با جهان

هزاره سوم یا همان عصر فناوری اطلاعات با مفاهیمی چون اشتراک اطلاعات، تبدیل فضای حقیقی به فضای مجازی و خروج آگاهانه از دنیای واقعی و ورود به دنیای مجازی همراه است.

از این رو مفهومی مانند دولت الکترونیک نیز در طول نیمه دوم دهه ۱۹۹۰ توسط بخش خصوصی کشور آمریکا شکل گرفت و با گذشت بیش از یک دهه تقریبا این موضوع برای همه کشورهای عضو سازمان ملل متحد مورد پذیرش قرار گرفت؛ در همین حال دولت الکترونیک توسط بانک جهانی نیز به عنوان ابزاری برای بهبود فرآیندهای کسب و کار و ارائه خدمات به بخش دولتی و اشخاص تعریف شد.

هم اکنون بسیاری از کشورها در سراسر جهان، به خوبی از مزایای دولت الکترونیک آگاه هستند و از ابزار دولت الکترونیک برای بهبود ارائه خدمات به شهروندان استفاده می کنند؛ براین اساس ارائه خدمات عمومی با کیفیت، راحتی دسترسی به خدمات عمومی، کاهش هزینه ها، کاهش شکاف دیجیتالی و مشارکت فعال شهروندان در سرمایه گذاری دولت از جمله مزایای دولت الکترونیک محسوب می شود.

در این میان براساس ارزیابی های انجام گرفته از شاخص های دولت الکترونیکی تا پایان سال ۲۰۱۲، ایران در میان ۱۹۰ کشور عضو سازمان ملل، با کسب ۴ هزار و ۸۷۶ امتیاز براساس براساس شاخص EGDI (توسعه دولت الکترونیک) رتبه ۱۰۰ جهان و دهم خاورمیانه را دارد.

در همین حال براساس شاخص EIU (شاخص آمادگی الکترونیک) کشورمان در میان ۷۰ کشور رتبه ۶۹ و در خاورمیانه رتبه پنجم را به خود اختصاص داده است.

در این شاخص کشور کره جنوبی با امتیاز ۹ هزار و ۴۸۳ در رتبه اول قرار دارد و کشور سنگاپور از آسیا نیز رتبه دهم این جدول رده بندی را به خود اختصاص داده است و به نوعی می توان گفت این کشورها در دیجیتالی شدن به بلوغ کامل دست یافته اند.

بلوغ دولت الکترونیک در ایران

موقعیت کنونی دولت الکترونیک در ایران از مرحله همانندسازی دولت الکترونیک در کشورمان حکایت دارد به نحوی که در این مرحله فرآیندها مطابق آنچه که در دنیای فیزیکی صورت می گیرد الکترونیکی می شود؛ این درحالی است که بهبود و مهندسی مجدد فرآیند و سپس الکترونیکی کردن آنها، گام های بعدی محسوب می شوند که ایران را به مرحله بلوغ دولت الکترونیک نزدیک می کند.

براین اساس یکپارچگی اطلاعات و سامانه های توزیع شده و به بیانی دیگر ارائه خدمات یکپارچه از ویژگیهای دولت الکترونیکی محسوب می شود که این موضوع هنوز در ایران تحقق نیافته است.

این درحالی است که براساس چشم انداز دولت الکترونیک در ایران در افق ۵ ساله برنامه پنجم توسعه کشور، توانمندسازی دستگاههای اجرایی برای عرضه موثر خدمات الکترونیکی دولتی به روشی امن، یکپارچه و آسان و از طریق کانال های الکترونیکی چندگانه تکلیف شده است.

برچسبها: وضعیت ایران در رتبه بندی دولت الکترونیک/ 10 کشوری که دیجیتالی شدند,

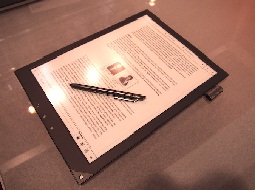

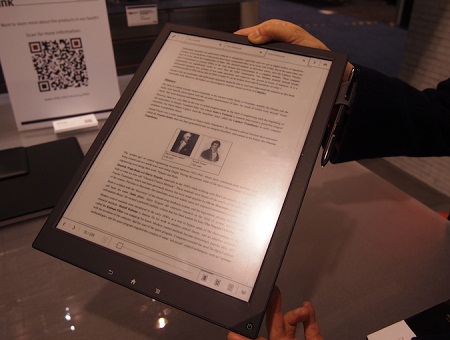

شرکت سونی در نمایشگاه CES سال ۲۰۱۴ اقدام به رونمایی از یک تبلت فوقالعاده سبکم با نمایشگر ۱۳ اینچی نموده است که وزن آن کمتر از ۴۵۰ گرم است

این تبلت با سیستم ورودی قلم همخوانی داشته و Sony Digital Paper DPT-S۱ نام دارد.

این تبلت در نوع خود بزرگترین تبلت رده محسوب میشود و برای قیاس وزن آن کافیست بدانید که تبلت کیندل فایر ۹.۸ اینچی شرکت آمازون به میزان ۱۷۰ گرم از این دستگاه سنگینتر است. ابعاد این تبلت ۳۱ در ۲۴ سانتیمتر بوده و ضخامت ان نیز برابر با ۷ میلیمتر میباشد.

نمایشگر این تبلت رزولوشن ۱۶۰۰ در ۱۲۰۰ پیکسل را مخاطب خود عرضه میکند و میتوان به کمک این تبلت تا ۱۶ لایه مختلف رنگ خاکستری را مشاهده نمود.

این تبلت که میتوان آن را نوعی از E-reader به حساب آورد دارای ۴ گیگابایت حافظه داخلی است که می توان این میزان را با کمک کارتهای میکرو SD ارتقا داد.

این تبلت در طول سال جاری در بازار آمریکا عرضه خواهد شد و قیمت آن هنوز توسط شرکت سونی اعلام نشده است.

برچسبها: تبلت ۱۳ اینچی فوق سبک سونی + تصاویر,

یک شرکت آمریکایی به مادران باردار قول داده است که پیش از تولد نوزاد، عروسک سهبعدی و واقعی از فرزند خود را در اختیار بگیرند.

این شرکت که دفتر مرکزی آن در ایالت کالیفرنیا واقع شده است 3D Babies نام دارد و از دستگاههای سونوگرافی سهبعدی و چهاربعدی استفاده میکند تا با طراحی مدل سهبعدی جنین، بتواند به کمک چاپگرهای سهبعدی عروسک واقعی آن را پیش از تولد تولید کند.

این عروسکها در سه اندازه ۲۰، ۱۰ و ۵ سانتیمتری ساخته میشوند که بهترتیب ۶۰۰، ۴۰۰ و ۲۰۰ دلار قیمت دارند.

پیش از ساخت این عروسکها دو مدل کلی از جنین در اختیار والدین قرار میگیرد که میتوانند یکی از آنها را انتخاب کنند که در یکی از این مدلها جنسیت فرزند مشخص میشود.

آنها همچنین میتوانند پیش از ساخت مدل نهایی عروسک سه رنگ روشن، متوسط یا تیره را برای پوست نوزاد خود انتخاب کنند.

شرکت 3D Babies در این خصوص توضیح داد: «هدف نهایی ما از این کار آوردن لبخند به لبهای والدین، پدربزرگ و مادربزرگها و دیگر اعضای خانواده است تا از این طریق بتوانند پیش از تولد عضو جدید خانواده عروسک واقعی آن را در اختیار داشته باشند.»

این شرکت در ادامه گفت: «محصول جدید ما میتواند یک ارثیه ارزشمند برای خانواده باشد و تا همیشه در خانواده باقی بماند.»

البته باید توجه داشت این نخستین باری نیست که دستاوردهای چاپگر سهبعدی برای خانوادهها مورد استفاده قرار میگیرد.

در نوامبر ۲۰۱۲ یک شرکت ژاپنی مدلهای سهبعدی از جنینهای متولد نشده را با توجه شکل ظاهری مادر تولید و در اختیار آنها قرار میداد.

برچسبها: ساخت عروسک واقعی از نوزاد متولد نشده به کمک چاپگر سهبعدی,

شرکت آوات جدیدترین تبلت ۷ اینچی آندروییدی Lenovo را با نام IdeaTab S5000 با قابلیت مکالمه تلفنی به بازار فرستاد.

این تبلت ۷ اینچی که برای اولین بار در نمایشگاه IFA 2013 معرفی شد و جزو برندگان جایزه محصولات برتر در نمایشگاه CES 2014 بوده است با ضخامت ۷.۹ میلی متر باریک ترین تبلت ۷ اینچی بازار به حساب میآید.

همچنین S5000 که با گارانتی آوات روانه بازار ایران شده، تنها ۲۴۶ گرم وزن دارد و تقریبا ۲۰ درصد سبکتر از تبلتهای ۷ اینچی در بازار است.

صفحه نمایش این تبلت با روشنایی ۳۵۰ nit از نوع HD و رزولوشن ۸۰۰*۱۲۸۰ دارای زاویه دید گستردهای است.

همچنین این مدل از تبلتهای IdeaTab لنوو دارای دوربین ۱.۶ مگاپیکسلی در جلو و دوربین ۵ مگاپیگسلی در پشت است.

دوربین S۵۰۰۰ میتواند کدهای QR را از فاصله زیادی شناسایی و همچنین عکسها و فیلمهای باکیفیتی ثبت کند.

تبلت S۵۰۰۰ لنوو که مبتنی بر آندرویید جیلی بین به بازار عرضه میشود، دارای پردازنده ۴ هستهای ۱.۲ گیگاهرتزی Media Tek و یک گیگابایت رم و ۱۶ گیگابایت حافظه داخلی است.

تبلت جدید Lenovo دارای پورت USB on the go است و با باتری ۳۴۵۰ میلی آمپری میتواند تا ۸ ساعت با وای-فای و تا ۶ ساعت بدون وقفه فیلم HD پخش کند.

گفتنی است تبلت IdeaTab S5000 به صورت پیشفرض با نرمافزارهای سفارشی کاربر برای به اشتراکگذاری عکس، فیلم، اسناد و نرمافزارهای محافظ و پشتیبان گیری به بازار عرضه میشود.

برچسبها: تبلت S5000 IdeaTab لنوو با گارانتی آوات,

فناوری این روزها در انواع مختلف به دست کاربران میرسد و از نسل جدید گوشیهای هوشمند گرفته تا استفاده لنزهای تولید شده با چاپگرهای سهبعدی برای درمان انواع بیماریها وارد بازار میشود تا نیازهای مختلف کاربران برآورده شود.

"بیل گیتس"(Bill Gates) موسس و مدیرعامل اسبق شرکت مایکروسافت توضیح داد که به واسطه این نوآوریها، تا سال ۲۰۳۵ شاهد آن خواهیم بود که فقر در بسیاری از کشورها ریشهکن میشود.

او در گزارش سالانه خود مربوط به "بنیاد خیریه بیل و ملیندا گیتس" با خوشبینی تمام توضیح داد که نوآوریهای فناورانه این روزها در کشورهای ثروتمند مورد استفاده قرار میگیرد و در عین حال یک بستر مناسب برای کشورهای فقیر ایجاد کرده است.

به گفته او، شرکتهای فقیر میتوانند تا سال ۲۰۳۵ میلادی به واسطه نوآوریها و فناوریهای جدید از فقر رهایی یابند و شرایط بهتری پیدا کنند.

گیتس ضمن توضیح عواملی که هماکنون باعث ایجاد فقر در کشورهای مختلف جهان شدند اظهار داشت که «از سال ۲۰۳۵ به بعد هیچ کشور فقیر در جهان وجود نخواهد داشت.»

او گفت: «با استفاده از فناوریهای نوین کشورها میتوانند از همسایههای ثروتمند خود بیاموزند و مزایای نوآوری را در جریان بهداشت، درمان، واکسیناسیون، کشاورزی و تحولات دیجیتالی به کار بندند. در این راستا سرمایهگذاری روی نیروی کاری آموزش دیده شده بهتر پاسخ میدهد.»

او اظهار داشت که در آینده نزدیک حدود ۹۰ درصد کشورها بیش از سرمایهگذاریهای خود درآمد کسب میکنند که از جمله آنها در عصر حاضر میتوان به هند اشاره کرد.

برچسبها: بیل گیتس: فناوری تا سال ۲۰۳۵ فقر را ریشهکن میکند,

در مقالات پیشین، حملات مهندسی اجتماعی و خطرات پیش روی افراد را بررسی نموده و پس از آن یکی از چالش برانگیزترین دردسرهای دنیای دیجیتال را به نام سرقت هویت، مرور نمودیم.

برخی مطالب ارائهشده، با توجه به ویژگیهای مهندسی اجتماعی، به سرقت هویت اشاره مینمود که نمونههایی نیز جهت درک بهتر موضوع بیان شد.

همچنین از برخی حملات مهم برای سرقت هویت نام بردیم که یکی از مهمترین آنها فیشینگ یا سرقتبرخط میباشد. از این حمله برای ربایش هویت قربانیان به کمک شبکههای رایانهای استفاده میشود.

در این شماره قصد داریم اطلاعاتی را درباره این حمله پرهزینه با شما به اشتراک بگذاریم که عموما به قصد دسترسی به شناسهها و رمزهای عبور افراد طراحی شده است.

در واقع سرقتبرخط یک تهدید اینترنتی است که در آن مهاجم با روشهایی کاربر را متقاعد میکند تا اطلاعات شخصی و مهم خود را در اختیار او قرار دهد.

این اطلاعات میتواند هویت فردی، یعنی مشخصات قربانی و یا هویت بازرگانی او همچون شماره حساب بانکی و رمز عبور آن باشد که به کمک آن سارقِ هویت، امکان سوءاستفاده از آن را پیدا میکند.

اما به طور کلی هر اطلاعات ارزشمندی که استفاده غیرقانونی از آن منافعی برای هکرها و کلاهبرداران به دنبال بیاورد را شامل میشود.

نکتهای که باید در اینجا مورد توجه قرار گیرد، این حقیقت است که رفتار و برنامهریزی مهاجم به گونهای اجرا میشود که کاربر از دادن اطلاعات مهم خود به فردی که قصد استفاده غیرقانونی از آنها را دارد، مطلع نمیشود.

بلکه تصور او در تمام مراحلِ حمله آن است که اطلاعات مهمِ شخصی و یا حسابهای بانکیاش در اختیار افراد یا سازمانهای قانونی مانند یک بانک یا شرکت بیمه قرار میگیرد.

بنابراین اطمینان دارد که هیچگونه سوءاستفادهای از آنها نخواهد شد.

از این رو سارق خود را زیر پوشش افراد یا شرکتهای قانونی پنهان نموده و به روشهایی همچون ایجاد وب سایتی مشابه شرکت واقعی و کشاندن کاربران به آن و یا با ارسال تعداد بسیار زیادی ایمیل و هرزنامه کاربر را وادار به واردکردن اطلاعات مطلوب مینماید.

شدت اثر این حمله گاه به حدی است که کاربر تا مدتها از وقوع و عواقب آن بیخبر مانده و دچار مشکلات بسیاری میگردد. به همین دلیل قربانی حمله ممکن است دچار خسارت هنگفتی، همچون خالی شدن حساب بانکیاش گردد.

دلایل موفقیت یک سرقتبرخط

همانطور که پیش از این اشاره شد، سرقتبرخط یک تهدید امنیتی است که مهاجم به کمک آن سعی در فریب کاربر به روشهای گوناگون دارد تا وی را مجاب به ارائه اطلاعاتی نماید که بهرهبرداری غیرقانونی توسط مهاجم را امکانپذیر نماید.

این حملات به روشهای مختلفی انجام میشود که برخی از مهمترین آنها را در شمارههای بعدی شرح خواهیم داد. اما مهمتر از این گوناگونی روشها و انواع حملات مرتبط با آن، دلایلی که سبب موفقیت مهاجم میگردند، مورد توجهاند. در حقیقت یکی از نخستین گامهای رویارویی با هر حملهای شناخت نقاط ضعفی است که منجر به اجرای موفقیتآمیز آن حمله میگردد.

فقدان دانش کافی

نه تنها در این حمله بلکه در بسیاری از حملات، یکی از مهمترین عواملی که زمینهساز رخداد یک حمله موفق میگردد، دانش ناکافی کاربران در مواجه با این حملات و یا پیشگیری از آن است.

فقدان دانش مناسب کاربر از رایانه، اینترنت و کاربری صحیح آن آرزوی هر مهاجمی برای رخنه در رایانه و یا اطلاعات مهم آن است و میتواند درستی انجام یک حمله موفق را برای سارق اطلاعات هویتی شما تضمین نماید.

اما این مساله تنها به حیطه کارکرد سیستمهای رایانهای منتهی نمیشود، بلکه مساله مهمتر و حیاتیتر موضوع امنیت در سیستمهای رایانه است که در اغلب موارد توجه بسیار کمی به آن میشود و غالبا الویت بالایی نزد کاربران ندارد.

از این رو به طور کلی دانش کاربران در زمینه امنیت سیستمهای رایانهای در اغلب موارد بسیار کم و ناچیز است.

فریب ظاهر

همه وب سایتها دارای نشانیهایی جهت دسترسی کاربران به آنها هستند. از این رو سارقِ هویت از این موضوع بهرهبرداری نموده و ترفند زیر را بکار میگیرد.

او ابتدا یک سایت مانند یک فروشگاه اینترنتی را به عنوان سایت هدف انتخاب نموده و دامنهای را با نامی نزدیک به نام آن سایت خریداری و ثبت میکند. به نحوی که دامنه خریداری شده تنها در یک یا دو کاراکتر با دامنه سایت اصلی تفاوت داشته و تا حد امکان مشابه آن انتخاب شده باشد.

دلیل این موضوع کاملا روشن است. چرا که معمولا کاربران توجه زیادی به این تفاوتها نمیکنند و در واقع دچار نوعی خطای دید خواهند شد. اما این به تنهایی کافی نیست و باید صفحه سایتِ شبیهسازی شده نیز مشابه سایت اصلی طراحی شود که این موضوع نیز حتی در صورت وجود اندک تفاوتهایی باز از چشم کاربران به دور خواهد ماند.

بنابراین کاربر با اطمینان از معتبر بودن سایت، اطلاعات هویتی خود را وارد نموده و بدون آنکه آگاه باشد، در دامی که برای او پهن شده است قرار میگیرد.

این اطلاعات به دست آمده توسط سارق میتواند به طور مستقیم مورد استفاده قرارگرفته و یا برای استفادههای بعدی طبقهبندی شود. این موضوع پیش از این در مقاله "سرقت هویت – به نام من، به کام تو" بررسی گردید.

مهاجم میتواند از فریب مشاهدات کاربر بهره دیگری نیز ببرد. به طور نمونه میتواند از یک تصویر برای پیوند به سایت جعلی خود استفاده کند و در نتیجه کاربر را گمراه نماید و یا تصاویری را در صفحه وب سایت خود قرار دهد که مشابه پنجرههای مرورگر کاربر باشند.

به این ترتیب کاربر گمان میکند در حال تعامل با بخشی از مرورگر اینترنتی خود است. در روشی مشابه، سارق میتواند در هنگام تعامل کاربر با سایت اصلی، صفحهای را بر روی آن بازنماید که در واقع به سایت جعلی سارق پیوند خورده است.

به این ترتیب، کاربر به دلیل شباهتهای بسیار زیاد این دو صفحه تصور میکند، این صفحه جدید نیز بخشی از همان سایت اصلی است و در واقع هر دو متعلق به یک منبع هستند.

به همین ترتیب سارق میتواند با تقلید نوع زبان، گفتار و هر ویژگی دیگری که در سایت اصلی بکار رفته است، این اطمینان کاذب را در کاربرِ به دام افتاده، بیشتر نماید.

بیتوجهی به هشدارهای امنیتی

یکی دیگر از مواردی که زمینهساز وقوع یک حمله سرقتبرخط و موفقیت آن است، بیحوصلگی و یا عدم توجه کاربران به هشدارهای امنیتی است.

متاسفانه در اکثر موارد کاربران دقت و توجه کافی برای خواندن متن پیامهای هشداری که به آنها داده میشود را به کار نمیبرند و این به نوبه خود این امکان را به سارق میدهد تا حمله خود را عملی سازد.

بنابراین در نبود هشدارهای امنیتی، استفاده از یک تصویر پیوند خورده به سایت جعلی که مشکل امنیتی آن برای کاربران قابلتشخیص نباشد، آسانتر خواهد بود.

فرآیند سرقتبرخط

اما پس از ذکر مواردی پیرامون سرقتبرخط و علتهای وقوع موفقیتآمیز آن، اکنون نوبت آن است تا فرآیند سرقتبرخط را در سه مرحله ساده بصورت زیر دستهبندی و ارائه نماییم.

مرحله اول: ثبت یک دامنه جعلی

مهاجم در آغاز فرآیند سرقتبرخط نیازمند آن است تا یک آدرس اینترنتی، مشابه با سایت شرکت یا سازمان رسمی و واقعی را برای خود تهیه و ثبت نماید.

گرچه الزامی به شباهت اسمی بین سایت اصلی و سایت جعلی وجود ندارد، اما این کار در ایجاد خطای چشمی برای کاربران نقش به سزایی را ایفا میکند.

به این موضوع در سطرهای بالایی پرداخته شد. اما آنچه بهر صورت در مرحله اول قطعی و ضروری است، ثبت یک دامنه برای سایت جعلی، جهت سرقتبرخط، توسط سارق هویت است.

مرحله دوم: ایجاد یک سایت جعلی با ظاهری مشابهه سایت اصلی

این موضوع نیز از منظر دیگری پیش از این بررسی گردید. در این مرحله سارق برای فریب کاربران، صفحه پیش روی سایت خود را مشابه صفحه متناظر سایت اصلی طراحی میکند.

بدین ترتیب از خطای چشمی بوجود آمده در کاربر برای حصول نتیجه در فرآیند سرقتبرخط خود، بهترین بهره را می برد. این طراحی یکسان و مشابه، تنها به صفحه اصلی سایت محدود نمیگردد و تا حد امکان فرمهای ورود اطلاعات، صفحات داخلی و پیوندها را نیز پوشش می دهد.

دقت در پیادهسازی، ریزهکاریها و حتی انتخاب فونتهای مشابه سایت اصلی میتواند در فریب کاربران موثر بوده تا کاربر دچار کوچکترین شک و تردیدی نگردند.

مرحله سوم: فرستادن ایمیل به تعداد زیادی از کاربران

پس از انجام مراحل یک و دو، سارق باید قربانیان خود را به طریقی به سمت این سایت جعلی جذب نماید.

مرسومترین روش برای این کار استفاده از ارسال تعداد زیادی ایمیل برای میلیونها آدرس پست الکترونیکی در سراسر جهان است. البته روشهای دیگری هم برای این کار وجود دارد.

مثل قرار دادن بنر تبلیغاتی یا پیوندهای جعلی در صفحات سایتهای دیگر که کاربر را به سایت فراهم شده برای سرقتبرخط هدایت کنند. در نهایت زمانی که کاربر به سایت سرقتبرخط هدایت شد، سارق میتواند به طریقی وی را وادار به واردکردن اطلاعات حیاتی در محلهای موردنظر خود نماید.

بطور مثال با ظاهرسازی خوب و مناسب سایت، سبب شود تا کاربر با اعتماد به اینکه وارد سایت یک شرکت یا سازمان معتبر و رسمی شده است، اطلاعات خود را ارائه کند. در این صورت سارق میتواند این اطلاعات را برای استفادههای بعدی گردآوری و دسته بندی نماید.

برچسبها: هکرهای صیاد,

بیایید برای پیبردن به این راز با هم سری به پشت صحنه ESET بزنیم تا دریابیم که محققان چگونه ویروسها را شکار میکنند.

هدف واقعی از طراحی یک نرم افزار امنیتی با کارآیی مناسب، ایجاد اختلال در کارهای کامپیوتری و بمباران کردن شما با انبوهی از اطلاعات و هشدارها نیست.

در حقیقت سایتهایی که از یک نرم افزار امنیتی کارآمد بهره می برند تنها با اتکا به پیغام های pop –up گاه به گاه از کامپیوتر شما در برابر تهدیدهامحافظت کرده و شما را از خطرات جدی که سرراهتان قرار دارند مطلع میسازند.

البته واضح است که عدم وجود این مداخله گرها با عث میشود شما با راحتی و لذت بیشتری از کامپیوتر استفاده کنید اما بعضی وقتها این لذت دوام زیادی ندارد. شاید گاهی اوقات در مورد کارایی درست یا خرابی کامپیوتر خود دچار تردید بشوید.

با این حال، عوامل زیادی در پشت صحنه این سناریو دست اندرکارهستند. نرم افزار امنیتی تمامی فایلهای قابل دسترس شما و هر بایت از ترافیک اینترنت را بررسی میکند تا تهدیدهای بالقوه را تحت نظر قرار دهند.

علاوه براین، نرم افزارهای ویروس یاب به پشتوانه تیمی از مهندسان کار میکنند که ویروسها را از دنیای وحش اینترنت میربایند و پس از آنالیز کردن، آنهارا به نرم افزارهای ویروس کش یا بروزرسان واگذار می کنند تا با طالع نهاییشان روبرو گردند.

این دستاندرکاران پشت صحنه، شما را برای رهایی از شر بدافزارها یاری می نمایند.

برای پی بردن به اینکه مهندسان چگونه چنین کاری را انجام می دهند ما اطلاعاتی از مهندسان ESET گرفتیم تا بررسی جامعی در خصوص شناسایی ویروسها داشته باشیم.

ویروسکشی با تدبیر

نرم افزارهای ویروسیاب به منظور بررسی وجود بدافزار در فایلهای بارگذاری شده، فایلهای در حال اجرا و یا فایلهای موجود در وب سایتها طراحی شدهاند و این امکان را دارند تا قبل از اجرا شدن این بدافزارها آنها را سرجای خود بنشانند.

نرم افزار ضدویروس برای انجام این کار در ابتدا باید ماهیت ویروس و ظاهر آن را بشناسد تا بتواند نحوه متوقف کردن آن را تشخیص بدهد و نیز باید با برنامههای غیرویروسی آشنایی کامل داشته باشد تا برنامه های مجاز را بلاک ننماید.

معمولا با استفاده از یک دیتابیس به اصطلاح امضای فایل ها که حاوی تمامی اطلاعات نرم افزاری مورد نیاز برای شناسایی و بلاک کردن ویروس است می توان این کار را صورت داد.

این امضاها توسط یک تیم متخصص که کارشان شناسایی بدافزارها و طراحی راهکارهای لازم برای شناسایی و مقابله با آنها است به وجود آمدهاند.

شناسایی جدیدترین تهدیدات و مقابله با آنها از طریق بروزترین روشهای ممکن، بخش مهمی از فرآیند نبرد با ویروسها می باشد.

ESET که یکی از نرم افزارهای پیشرو در این زمینه است، امنیت همیشگی کامپیوتر شما را به خوبی تضمین میکند.

این نرم افزار با به کارگیری طیف متفاوت و وسیعی از روشهای تخصصی قادر است بدافزارها را شکار کرده و پس از آنالیز کردن آنها را بلاکه کند.

آشکارسازی هویت

یکی از هوشمندانهترین روشهای ESET در شناسایی و انهدام ویروسهای جدید، دخیل کردن کاربران در این روند است. همانطور که اشاره شد نرم افزار امنیتی، بدافزارها را به کمک امضاهای ویروس شناسایی می نماید.

در گذشته، یعنی در زمانی که اینگونه تهدیدات بسیار انگشت شمار بودند برای شناسایی هر تهدید تنها یک امضا طراحی می شد که می توانست به صورت یک فایل هش ساده (hash file) که fingerprint فایل است باشد.

اما امروزه نشانه های مربوط به شناسایی تهدیدات چندان واضح و قابل تشخیص نیستند. بدافزارها دائما بروز میشوند و طیف جدیدی از همان آلودگیها لحظه به لحظه گسترش مییابند.

در واقع اتکا به یک فایل ساده هش باعث میشود بسیاری از بدافزارها از چشم شما پنهان بمانند و جدای از آن هر نسخه واحد، امضای خاص خود را دارد.

ESET برای مقابله با این مشکل، امضاهای هوشمندانه ای پدید آورده است که به جای تحت نظر گرفتن ظاهر و عملکرد فایل، آلودگی بوقوع پیوسته در آن را هدف قرار میدهند. با استفاده از این روش یک امضا می تواند هزاران نوع بدافزار را پوشش داده و طیفهای جدید آن را قبل از نگاشته شدن بلاک نماید.

مهارتی که در پس این روش شناسایی وجود دارد نوشتن نوعی از امضاهای ویروسی است که برای پوشش دادن طیفهای متفاوت بدافزارها به اندازه ای گستردگی دارند و نرم افزارهای مجاز را نیز بلاک نمیکنند.

خبرهای جدید

امضاهای ESET میتوانند تهدیدات جدیدی که رفتارهایی مشابه با ویروسهای پیشین دارند را بلاک کنند. اعضای سرویس گزارشدهی، در خصوص بدافزارهای بلاک شده و دلیل آن اطلاعات جدیدی را به ESET ارسال مینمایند.

حتی اگر یک بایت از بدافزار نیز ناشناخته باشد از طریق اینترنت در ESET بارگذاری می شود تا آنالیزهای بیشتری روی آن صورت گیرد. از سوی دیگر، کاربران میتوانند فایلهای ناآشنا و مشکوک را به صورت دستی برای شرکت ارسال کنند.

این اقدام به شرکت کمک می کند تا در شناسایی بدافزارها و آلودگی های ویروسی و یافتن روشهایی برای مقابله با آنهاهمیشه پیشتاز باشد.

یک طعمه جذاب

از آنجا که اغلب کامپیوترها به سبب حملات مستقیم ویروسی آلوده می شوند ESET به هانیپاتها (honeypot) روی آورده است.

هانی پات به بیان ساده تر، کامپیوتری با مرکزیت اینترنت است که نقش یک طعمه دلفریب را برای تبهکاران اینترنتی بازی میکند.

هانی پات دائما مشغول نظارت و بررسی است و زمانی که مورد حمله و آلودگی قرار می گیرد امکان دسترسی به این تهدیدات و آنالیز کردن آنها را برای ESET میسر می سازد.

تمامی شرکتهای مهم فعال در زمینه آنتی ویروس در به اشتراک گذاشتن نمونهها با هم همکاری می کنند. ESET اطلاعات مربوط به تهدیداتی که سایر شرکتها موفق به کشف آن نشده اند را در اختیارشان قرار می دهد و نیز قادر است بدافزارهای کشف شده توسط شرکتهای دیگر را مورد آنالیز قرار دهد.

شناسایی انواع بدافزارها

ESET از طریق روشهای ذکر شده روزانه ۲۰۰،۰۰۰ فایل آلوده که قبلا هرگز دیده نشدهاند را دریافت میکند که همه آنها نیازمند آزمایش، امتحان کردن و گنجانده شدن در درون محصولات امنیتی میباشند.

این شرکت حتی با بکارگیری مهندسهایی در کشورهای اسلواکی، لهستان، کروات، چکسلواکی، روسیه، سنگاپور، کانادا و آرژانتین وجود یک فرد با مهارت جهت انجام اینگونه وظایف را به صورت شبانهروزی تضمین می نماید.

با این حال، هیچ یک از این ۲۰۰،۰۰۰فایل به صورت دستی پردازش نمی شوند چرا که بسیاری از بدافزارهای جدید در واقع نوع دیگری از بدافزارهای فعلی هستند.

در مورد تعدد گونه های بدافزار دلایل بسیاری را می توان برشمرد که در کنار آن دشواریهای مقابله با مشکلات و تهدیدات عمده، اضافه کردن مشخصههای جدید، بوجود آوردن راهکارهای امنیتی جدید و یا تغییر آنها، شناسایی تهدیدات را مشکلتر می سازد.

تشخیص اینکه بسیاری از بدافزارها از یک نوع هستند امتیاز مهمی برای شرکت محسوب میشود. ESET جهت بررسیهای مقدماتی روندهای روتینی را به صورت اتوماتیک به اجرا میگذارد و در صورت کشف فایلی که مربوط به یکی از انواع بدافزارهای شناخته شده باشد میتواند فایلهای امضا را تنظیم کرده و بدون اجازه به وارد شدن جستجو گران آن را نابود میکند.

قلمرو ناشناخته

در صورت جدید بودن یک بدافزار و عدم نسبت آن با بدافزارهای شناخته شده، فایلهای یافت شده را میتوان رهسپار آنالیزهای عمقیتر نمود. بعنوان مثال Flashback botnet یکی از نمونه بدافزارهای جدید است.

یک بوت نت شبکه ای از کامپیوترهای آلوده است که تبهکاران سایبری بواسطه آن بسیاری از اهداف خود مانند ارسال ایمیلهای اسپم به چندین کامپیوتر را عملی میکنند.

بوت نت از طریق Flashback با بیش از ۶۰۰،۰۰۰کامپیوتر مک مرتبط بود. ESET پس از آنالیز این تهدید، بوت نت را تحت نظارت و بررسی قرار داد و متعاقب آن با دنبال کردن فرمانها و سرورهای کنترل، مدیریت کامپیوترهای آلوده را بدست گرفت.

این اطلاعات به شرکت امکان می دهد تا اطلاعات مربوط به انواع جدید بدافزارهای Flashback را جمع آوری کرده و به سرعت کاربران را از این تهدید برهاند. چنین پیشزمینهای در خصوص نحوه عملکرد بدافزارها، امکان نوشتن امضاهای درستتر و جامع تر که بدافزارهاباید بوسیله آنهابلاک شوند را فراهم می آورد.

بازخورد اطلاعات

پس از شناسایی و طبقهبندی تهدیدات، لازم است که اطلاعات حاصل شده به نرم افزار ارجاع داده شود. نحوه شناسایی تهدیدات تا میزان زیادی به امضاها متکی است و امضاهای جامعی که ESET از آنها استفاده میکند امنیت گستردهای را بوجود میآورد اما برای اطمینان از توان آنها در رویارویی با تهدیدات جدید و بلاک نکردن نرم افزارهای قانونی هنوز هم نیاز به بروزرسانی است.

مدت زمان لازم برای خلق یک امضا به نوع تهدید بستگی دارد. درصورتی که این تهدید یکی از انواع شناخته شده باشد و شناسایی آن نیز بصورت اتوماتیک صورت گرفته باشد ایجاد یا بروزرسانی امضای اتوماتیک تنهابه چند دقیقه زمان نیاز دارد.

در مورد بدافزارهای جدید این زمان کمی بیشتر است هرچند که این امضاها بمنظور بلاک کردن تهدیدات باید به سرعت ایجاد شده و اطلاعات مربوط به آن برای بررسیهای بیشتر بازخورد داده شود. تنظیمات امضاها را می توان در مراحل بعدی نیز انجام داد.

نرم افزار ESET معمولا چهار بار در طول روز بروزرسانی میشود. با این حال، امضاها پیشرو هستند و نه تنها بدافزارهای شناخته شده قبلی بلکه طیفهایی از بدافزارها که تحریرگران آنها سرگرم اختراع و تدبیرشان هستند را تحت پوشش قرار می دهند تا مشتریهاهمچنان در حلقه امنیت باقی بمانند.

گاهی اوقات تبهکاران اینترنتی رویکردهای افراطگرایانهای را در پیش میگیرند (مانند حملات هدفمند) تا به این وسیله دیوارهای تدافعی گذشته را درهم شکنند.

خوشبختانه، تکنولوژی ابری که در ESET Live Grid نامیده میشود میتواند راه حل بسیار خوبی برای این مشکل باشد. این تکنولوژی قادر است با مقیاسبندیهای خاص خود طغیان تهدیدات را کنترل کرده و در مقابل آنها واکنش درستتر و سریعتری نشان بدهد.

مکانیسمهای دیگری امکان غیرفعال یا فعالسازی امضاها را فراهم می آورند.

به این ترتیب میتوان نتیجه گرفت که یک شرکت ارائه دهنده نرم افزارهای آنتی ویروس مانند ESET تمامی فایلهای ویندوز را از لحاظ آلودگی مورد بررسی قرار میدهد و امضاهای شناساییی شده مربوط به آنها را قبل از اینکه بتوانند مشکلی ایجاد کنند غیرفعال میکند.

نادیدنیها

شاید نرم افزار آنتیویروس شما با داشتن یک دیتابیس ساده امضای ویروسی که بین شما و تمامی بدافزارهای اینترنتی واسط شده سیار ساده و ابتدایی به نظر بیاید اما واقعیت این است که همین ابزار به ظاهر ساده از ظاهر شدن بسیاری از پیغامهای هشداردهنده روی صفحه کامپیوتر شما جلوگیری میکند.

بنابراین زمانی که باخبر می شوید تهدیدات بالقوه ای در کمین نشستهاند بهتر است تلاش مداوم تیم کارشناسانی که روزانه ۲۰۰،۰۰۰ فایل را با هدف یافتن بدافزارها و محافظت از شما بررسی میکنند به یاد بیاورید.

کمیسیون بورسهای دانشگاهی در هند از دانشگاهها و دانشکدههای فنی محلی در این کشور خواسته است در دورههای کارشناسی و کارشناسی ارشد خود درس امنیت سایبری را تدریس کنند.

ازهمکاران سیستم به نقل از وب سایت zdnet، کمیسیون بورسهای دانشگاهی هند هدف خود از این درخواست را ارتقای نظام امنیتی در این کشور اعلام کرده است.

امنیت سایبری پس از آن در کانون توجه این کمیسیون قرار گرفته است که یک کارگروه دولتی بر این موضوع تاکید کرده بود.

این کارگروه در سال ۲۰۱۱ توسط مانموهان سینگ، نخست وزیر هند تاسیس شده بود.

بر اساس این گزارش، کمیسیون بورسهای دانشگاهی هند طی مکاتباتی با دانشگاهها و موسسات آموزشی این کشور از آنها خواسته است درس امنیت سایبری را در برنامه درسی دانشجویان دورههای کارشناسی و کارشناسی ارشد قرار دهد.

مقامات ایالتی هند نیز در ماههای گذشته تمهیدات مختلفی را برای ارتقای امنیت آی.تی در مناطق تحت مدیریت خود اندیشیده بودند، از جمله اینکه دستور داده بودند به ازای هر رایانهای که فروخته میشود، یک کتابچه حاوی توصیههای امنیتی نیز در اختیار کاربران و خریداران قرار گیرد.

سازمان تحقیق و توسعه وزارت دفاع این کشور نیز در تلاش است تا یک سیستم عامل بومی را طراحی کند تا از این طریق وابستگی هندیها به سیستمهای عامل خارجی را کاهش دهد.

برخی از کارشناسان و تحلیلگران نیز پیشنهاد کردهاند درسهای مربوط به امنیت سایبری باید در مقاطع قبل از دانشگاه نیز به دانش آموزان تدریس شود، چون دانش آموزان معمولاً کار با پیشرفتهترین فناوریهای روز را از سنین پایین شروع میکنند.

برچسبها: هند «امنیت سایبری» را در برنامه درسی دانشگاهها قرار میدهد,

مایکروسافت با انتشار بیانیهای تایید کرد که ارتش الکترونیکی سوریه ضمن دستیابی به حسابهای کاربری این شرکت در شبکههای اجتماعی، موفق شده است وارد پست الکترونیکی تعدادی از کارمندان مایکروسافت شود.

این گروه هکر که طی چند سال گذشته نیز مسؤولیت ورود به سیستم داخلی بسیاری از شرکت های بزرگ را نیز برعهده گرفته است، طی چند روز گذشته اطلاعات مربوط به حسابهای کاربری سه کارمند مایکروسافت در سرویس Outlook Web Access را روی شبکه توئیتر منتشر کرد.

گفته میشود که این گروه در اقدام اخیر خود توانست به متن گفتوگوهای صورت گرفته بین کارمندان مایکروسافت نیز دسترسی پیدا کند و حساب کاربری مایکروسافت در شبکه اجتماعی توئیتر را نیز هک کند.

یکی از سخنگویان مایکروسافت در این خصوص به مرکز خبری CNET توضیح داد: «حسابهای کاربری هک شده مجددا تنظیم شدهاند و هیچ اطلاعاتی مربوط به کارمندان مایکروسافت به خطر نیفتاده است. ما اقدامات گسترده خود را انجام میدهیم تا کاربران و حسابهای کاربری خود را مقابل حملات سایبری ایمن کنیم.»

"ارتش الکترونیکی سوریه" که یک گروه هکر سیاسی محسوب می شود، از "بشار اسد" رئیس جمهور کشور سوریه حمایت میکند و این طور به نظر میرسد که در اقدام جدید خود قصد حمله به مایکروسافت را داشته است.

گفته میشود که این گروه هکری در هفته گذشته کنترل کامل حسابهای کاربری Xbox و Xbox Support در شبکه اجتماعی توئیتر را در اختیار گرفته است.

علاوه بر این، حساب کاربری Xbox در شبکه اجتماعی Instagram نیز توسط این گروه هک شده است.

"ارتش الکترونیکی سوریه" با انتشار یک پیام در حسابهای کاربری هک شده توضیح داد که اقدامات علیه مایکروسافت هنوز به اتمام نرسیده است.

برچسبها: ارتش الکترونیکی سوریه مایکروسافت را هک کرد,

سال جدید میلادی با بهروز رسانی امنیتی بزرگی برای اوراكل آغاز شد. اوراكل ۱۴۴ آسیبپذیری جدید را به عنوان بخشی از برنامه سه ماهه بهروز رسانی خود ترمیم كرد.

در صدر فهرست بهروز رسانیهای اوراكل، ۳۶ ترمیم امنیتی برای جاوا قرار دارد. اوراكل ابتدا در اكتبر سال ۲۰۱۳ شروع به ترمیم آسیبپذیریهای جاوا به عنوان بخشی از برنامه سه ماهه بهروز رسانی خود كرد.

در آن زمان این شركت ۱۲۷ آسیبپذیری را اصلاح كرد كه ۵۱ آسیبپذیری مربوط به جاوا بود.

در اصلاحیه ماه ژانویه، ۳۴ آسیبپذیری از ۳۶ آسیبپذیری جاوا، بدون احراز هویت كاربر قابل سوء استفاده از راه دور میباشند و در زمره خطرناكترین انواع نقایص امنیتی نرمافزار قرار میگیرند. ۵ آسیبپذیری از این مجموعه نیز بالاترین رده خطر را در رده بندی امنیتی اوراكل به خود اختصاص دادهاند.

جاوا یكی از برنامههایی است كه بیشترین توجه مهاجمان را به خود جلب میكند.

علاوه بر جاوا، چندین آسیبپذیری نیز در Fusion Middleware Suite اوراكل اصلاح شده است.

در مجموع اوراكل ۲۲ آسیبپذیری را در Fusion اصلاح كرده است كه ۱۹ آسیبپذیری از راه دور و بدون نیاز به احراز هویت كاربر قابل سوء استفاده هستند.

مجموعه محصولات Oracle and Sun Systems كه شامل سیستم عامل Solaris Unix میگردد، ۱۱ اصلاحیه دریافت كردهاند كه فقط یكی از آنها از راه دور قابل سوء استفاده است.

۱۸ آسیبپذیری امنیتی نیز در MySQL برطرف شده است. اما در مقابل پایگاه داده اوراكل صرفاً ۵ ترمیم امنیتی دریافت كرده است كه فقط یكی از آنها از راه دور قابل سوء استفاده است.

برچسبها: آغاز سال 2014 با 144 اصلاحیه برای اوراكل,

در این کیف پول تراشه ای تعبیه شده است که به راحتی محل جا گذاشتن کیف را به صاحبش اطلاع می دهد.

این دستگاه بلوتوثی در محل کارت های کیف قرار گرفته و به طور خودکار با اپلیکیشی نصب شده بر روی تلفن هوشمند کاربر، مرتبط می شود و از این رو تلفن همراه می تواند کیف هوشمند را ردیابی کند.

اگر کیف پول از دامنه تحت پوشش اپلیکیشین بیرون قرار بگیرد یک پیام هشدار بر روی صفحه نمایشگر تلفن همراه کاربر ظاهر خواهد شد و آخرین محلی که کیف پول در آنجا ردیابی شده است نشان داده می شود.

"جک هو" که کیف پول SmartWallit Pro را ساخته و امیدوار است این گجت به مردم کمک کند کیف پول خود را در تاکسی و فروشگاه ها جا نگذارند و بتوانند آن را در هر جایی از خانه پیدا کنند. این ابزار همچنین به گونه ای طراحی شده که به فرد کمک می کند دریابد آیا کیفش دزدیده شده یا خیر.

همچنین اگر فاصله این کیف با صاحبش بیش از ۹ متر باشد می تواند با پخش صدای زنگ بلندی، کاربر را صدا زده و محل کیف را نشان دهد. این شیوه نوین می تواند برای افرادی که دائما وسایل خود را در جاهای مختلف خانه گم می کنند نعمت باشد.

برای افرادی که به طور مداوم در مناطق شلوغ کیف پول خود را گم می کنند این وسیله می تواند بسیار کمک کننده بوده و به فرد یادآوری کند که: "آهای ! من اینجا هستم!"

این تراشه هوشمند به منظور هماهنگی با کیف پول ها، در ۵ رنگ سیاه، آبی، صورتی، قرمز و سبز عرضه شده است. این تراشه ۴.۲ میلی متر ضخامت دارد و دارای یک باتری لیتیوم یونی پلیمری قابل شارژ است.

این گجت با تلفن های هوشمند آیفون، آی پد تاچ و برخی وسایل اندروید ۴.۳ کار می کند.

هماهنگ شدن این گجت با تلفن هوشمند به کاربر کمک می کند از جا گذاشتن تلفن هوشمند یا گجت خود مطلع شود.

هو اظهار داشت وقتی فرد از کیف پول خود استفاده می کند اپلیکیشن آن این عملیات را با استفاده از حسگرهای نوری و مجاورتی دستگاه ثبت کرده و یک پیام به تلفن هوشمند کاربر ارسال کند.

با این اطلاعات، تلفن همراه می تواند زمان و مکان آخرین باری که از کیف پول شده است ثبت کند.

برای دقت بیشتر، این اپلیکیشن فاصله بین تلفن همراه و کیف پول را به کاربر نشان می دهد.

اگر تمام آخر هفته را در خانه و یا محل کار باشید می توانید عملکرد " مزاحم نشوید" این اپلیکیشن را فعال سازید.

کیف پول Smart Wallit Pro قرار است از ماه مارس امسال تولید شده و با قیمت خرده فروشی ۳۶ پوند به فروش برسد اما این محصول را می توان از طریق وب سایت "کیک استارتر" با قیمت ۲۳ دلار سفارش داد.

برچسبها: تصویر کیف پول هوشمند ویژه فراموشکاران/ اطلاع از دزدیده شدن,

محققان حوزه امنیت اینترنت هشدار میدهند، دستگاههای هوشمند در منازل مانند تلویزیون یا یخچال میتوانند به ابزاری در دست هکرها برای ارسال پیامهای هرزهنگاری (spam) تبدیل شوند.

تحقیقات صورت گرفته توسط محققان شرکت ProofPoint نشان میدهد، دستگاههای هوشمند منازل فاقد سیستم رایانهای با قابلیت اتصال به اینترنت، مستعد حملات هکرها هستند.

این دستگاههای هوشمند به پلتفرمی برای حملات هکرها تبدیل میشوند، بطوریکه تنها در سال ۲۰۱۳ بیش از ۱۰۰ پیام هرزهنگاری توسط دستگاههای هوشمند منازل از جمله یخچال، تلویزیون و مایکروویو ارسال شدهاند.

خطر حملات هکرها به دستگاههای هوشمند منازل چهار برابر بیشتر از رایانهها است، چراکه رمز عبوری برای این دستگاهها تعریف نشده است و میزان امنیت آنها به مراتب پایینتر از امنیت تلفن همراه هوشمند، تبلت و رایانه است.

در این حالت، یخچال یا تلویزیون هوشمند منازل پس از آلوده شدن بوسیله نرمافزارهای مخرب (malware) برای انتشار ویروس در اینترنت مورد استفاده قرار میگیرند.

ترموستات، دروبینهای امنیتی، مایکروویو، یخچال، تلویزیون و کنسول بازی از مهمترین دستگاههای هوشمندی هستند که هدف حملات هکری واقع میشوند.

محققان هشدار میدهند، بیتوجهی به امنیت دستگاههای هوشمند چالش جدی برای تحقق ایده ساخت خانههای محسوب شده و میتواند منازل را به پایگاهی برای حملات هکری تبدیل کند.

برچسبها: حملات هکری با یخچالهای جاسوس,

الجی الکترونیکس(الجی)،MP76 IPS ، جدیدترین مانیتور ۲۴ اینچ با کیفیت Full HD را معرفی کرد.

این محصول ترکیبی از پایه شیشهای معلق و طراحی فوق باریک صفحه مایش سینمایی(CINEMA SCREEN) است که چشمان را به خود خیره میکند.

نمایشگر IPS باعث میشود مانیتور MP76 کیفیت تصویر استثنایی داشته باشد و امکاناتی مانند فناوری بدون پرش الجی(Flicker-Safe) و حالت خواننده(Reader Mode) به ایجاد تجربه تماشای باورنکردنی کمک میکند.

هیونگ-سی پارک، رئیس بخش کسب و کار آی.تی در الجی الکترونیکس، میگوید: «مانیتور MP76 تعادلی کامل بین طراحی مدرن، کیفیت تصویر عالی و عملکردهایی برای راحتی بیشتر ایجاد میکند. الجی همچنان به تولید مانیتورهای پیشرفته برای نیازهای روبهتغییر مشتریان در خانه و محل کار ادامه میدهد.»

مانیتور MP76 از بدنهای فلزی و پایه شیشهای و شفاف معلقی برخوردار است؛ به طوری که در محیطهای تاریک مانیتور در هوا معلق به نظر میرسد.

این مانیتور میتواند به راحتی روی دیوار هم نصب شود و به طراحی صفحه سینما (CINEMA SCREEN) ارتقا پیدا کند.

نمایشگر ۲۴ اینچ Full HD IPS و لبههای باریکتر به MP76 امکان میدهد که تجربه مشاهده غرقکننده و باورنکردنی ایجاد کند.

مانیتور MP76 از فناوری نمایشگر IPS (in-plane switching) برای اطمینان از تفسیر زنگ زنده و واضح، ترجمه دقیق تصاویر با جزییات جذاب برخوردار است.

حرکت اشیا روی صفحه در مانیتور IPS بسیار روانتر از فناوریهای رقیب است.

نه تنها حرکات روانتر هستند بلکه خستگی چشم نیز کاهش پیدا میکند.

علاوه بر این، مانیتور Full HD MP76 IPS الجی زاویه دید وسیع و حیرتانگیزی دارد.

کاربران میتوانند از امکانات پردازش تصویر مبتکرانه برای ایجاد تجربه راحتتر در زمان انجام عملکردهای محاسباتی بهرهمند شوند.

با استفاده از قابلیت Reader Mode پسزمینه هر تصویری میتواند مانند کاغذ به نظر برسد و از فشار آمدن به چشم پیشگیری کند.

این مانیتور از فناوری بدون پرش (Flicker-Safe) که توسط TUV تأییدشده است برخوردار است تا پرشهای تصویر را کاملاً برطرف کند و بیننده را از ناراحتی احتمالی چشم محافظت کند.

علاوه بر این، مانیتورهای IPS الجی، به یمن وجود کیفیت تصویر برجسته و طراحی خیرهکننده، تحسین جوامع بینالمللی در طی سال گذشته به خود اختصاص داده است.

افتخارات صنعت شامل Plus X Award آلمان، Red Dot Design Award و G-Mark ژاپن است.

مدل 29EA73 الجی نشان کیفیت و عملکرد(QPM) را از اینترتک برای کیفیت استثناییاش در تمام هفت رستۀ اینترتک، شامل دقت رنگ، بازتولید رنگ و زاویه دید کسب کرده است.

برچسبها: مانیتور MP76 IPS الجی با طراحی خیرهکننده و کیفیت تصویر عالی,

اینتل قصد دارد در سال ۲۰۱۴، تا ۵ درصد از کارمندانش را تعدیل کند. این خبر را سخنگوی این شرکت در روز جمعه اعلام کرد.

در خبر رویترز آمده است که کریس کروتر سخنگوی اینتل دلیل این موضوع را تطبیق تعداد نیروی انسانی شرکت با نیازهای بازار کسب و کار عنوان کرده است.

همکاران سیستم اینتل که در حال حاضر ۱۰۷ هزار کارمند در سراسر جهان دارد، چند سالی است با مشکل کاهش فروش جهانی رایانههای شخصی مواجه است و اخیراً اعلام کرده است که قصد دارد وارد بخشهای در حال رشد دیگری شود.

اینتل در جریان پیشبرد این استراتژی جدید، اخیراً در نمایشگاه CES لاس وگاس، چند محصول جدید از جمله یک نوت بوک بسیار کوچک با مصرف برق پایین و اندازهای تقریباً برابر با یک کارت حافظهٔ SD را به بازار معرفی کرد.

در حال حاضر سهام اینتل در وال استریت ۵. ۳ درصد رشد منفی داشته است. این اتفاق پس از اعلام نتایج ضعیف مالی سه ماههٔ گذشته و چشم انداز نه چندان پر زرق و برق سه ماههٔ اول ۲۰۱۴ روی داده است.

برچسبها: اینتل در سال جاری ۵ درصد از نیروی کارش را تعدیل خواهد کرد,

تلفن هوشمند جديد HTC كه تاندربولت نام دارد، با نسل چهارم شبكه تلفن همراه سازگار است و ميتوان با آن گفتوگوي ويديويي برقرار كرد.

HTC با همكاري اپراتور وريزون در آمريكا اين محصول جديد را عرضه ميكند.

سرعت تاندربولت به خاطر دارا بودن يك پردازنده يك گيگاهرتزي اسنپ دراگون بسيار بالاست و از سيستم عامل اندرويد ۲.۲ بهره ميبرد؛ صفحه نمايش آن هم ۴.۳ اينچ است و داراي اسپيكرهاي دالبي، يك دوربين هشت مگاپيكسلي و قابليت فيلمبرداري با كيفيت HD است.

تاندربولت همچنين داراي يك دوربين در قسمت جلو براي برقراري گفتوگوي ويديويي است.

بنا به گزارش نیویورک تایمز در سال گذشته میلادی مصرف دادهها در تلفنهای همراه دو برابر شده است.

این گزارش حاکی از آن است که متوسط مصرف ماهیانه داده هر کاربر موبایل در سال گذشته برابر با 1.2 گیگابایت بوده است در حالی که این رقم در سال 2012 برابر با 690 مگابایت بوده است.

یکی از نکات موثر در این پیشرفت را میتوان ایستاتر شدن شبکه بیسیم 4G دانست که با سرعت خود موجب راحتتر شدن دانلود فایلهای حجیمتر با موبایلها شده است و بهراحتی امکاناتی مانند استریم ویدیو را ممکن ساخته است.

دیگر نکته بارز موثر در بالا رفتن مصرف استفاده از دیتا پکیجهای موبایل بالا رفتن حجم نرمافزارهاست.

در این میان شرکتهایی مانند اپل اجازه نمیدهند تا گوشی آنها در صورت عدم اتصال به شبکه وای فای اقدام به دانلود فایلهای بزرگتر از 50 تا 100 مگابایتی کند ولی این محدودیت حجم درباره نرمافزارهای مورد استفاده در گوشی صدق نمیکند.

نکته جالب اینجاست که برای مثال در ایالاتمتحده اپراتورهای اصلی تلفن همراه در طول چند سال گذشته پکیجهای مخابراتی خود را از نامحدود به محدود تبدیل کردهاند تا بیشترین درآمد ممکن را از کاربران خود بهدست بیاورند ولی حتی این موضوع نیز در کنترل رشد مصرف دادهها روی شبکه موبایل موثر نبوده است و پیشبینی میشود که در پایان سال 2015 میلادی دیتای مورد مصرف در شبکههای موبایل به 3 گیگابایت متوسط ماهانه برای هر دستگاه برسد.

برچسبها: مصرف داده در تلفنهای همراه دو برابر شده است,

USBهای نسل جدید که البته تصویری از آنها منتشر نشده، به اندازه یک میکرو یواسبی خواهند بود.

متخصصان فناوری کار روی نسل جدید یو.اس.بیهایی که دیگر با رابطهای کنونی سازگاری ندارد را آغاز کرده اند تا استفاده از آنها تسهیل شود و امکان تولید دستگاه هایی باریکتر فراهم شود.

رابط جدید که تایپ – سی (Type-C) نام دارد و انتظار می رود که ویژگیهای آن تا اواسط سال ۲۰۱۴ نهایی شود.

هنوز تصویری از این رابطهای جدید وجود ندارد اما اندازه Type-Cحدود اندازه یک میکرو یو اس بی شبیه رابط لایتنیگ شرکت اپل است که می توان از هر دو طرف آن را به دستگاه وصل کرد، به عبارت دیگر تلاشهای ناامیدانه کاربران برای درست وصل کردن یو اس بی به دستگاه قطع خواهد شد.

برد ساندرز رئیس گروه پروموتر یو اس بی نسخه ۳.۰ اظهار داشت که Type-C طراحی را به گونه ای از نظر اندازه و کارایی متحول کرده است که برای شارژ و انتقال اطلاعات در آینده خود را با شرایط جدید تطبیق می دهد.

Type-C می تواند عرصه را برای عرضه یک کلاس بسیار باریک از دستگاه های مختلف از تلفن تا تبلت، لپ تاپ تا رایانه های شخصی باز کند. این صنعت جدید رابطهای باریک که اطلاعات، توان برقی و تصویر را ارائه می کند تنها رابطی است که تمام دستگاه ها از آن استفاده خواهند کرد.

از آنجا که Type-C یک رابط کاملا جدید خواهد بود گروه پروموتر یو اس بی نسخه سوم ویژگیهایی برای آداپتورها و کابلها عرضه می کند تا یو اس بی هایی که تعداد آنها بی شمار است به صورت ناگهانی بلااستفاده نشوند.

نیاز برای عرضه یک پورت یو اس بی جدید چندی است که در صنعت فناوری مورد توجه قرار گرفته است.

برچسبها: نسل جدید USBهای باریکتر در راه است,

گروهی از کارشناسان امنیت آی.تی معتقدند مجرمان سایبری در سال ۲۰۱۴ بیشتر بر روی فناوری «اینترنت برای همه چیز» تمرکز خواهند کرد.

ازهمکاران سیستم و به نقل از وبسایت eweek، کارشناسان شرکت امنیتی رپید۷ (Rapid7) معتقدند شتاب گرفتن فناوری اینترنت برای همه چیز در سالهای پیش رو باعث میشود مهاجمان و مجرمان سایبری نیز بر این فناوری تمرکز کنند.

به گفته آنها در سال ۲۰۱۴ شاهد افزایش توجه هکرها و مجرمان سایبری به فناوری اینترنت برای همه چیز و ابزارهای قابل اتصال به اینترنت خواهیم بود.

اینترنت برای همه چیز به فرایندی گفته میشود که در آن ابزارهای مختلف از دستگاه تلویزیون گرفته تا ترموستات و ابزار پزشکی قابلیت اتصال به اینترنت را دارا خواهند شد.

کارشناسان رپید۷ گفتهاند اتصال این دستگاهها به اینترنت آنها را با خطراتی مواجه میکند که هنوز آمادگی لازم برای مقابله با آنها وجود ندارد.

بر اساس این گزارش، در حال حاضر حملات سایبری چندانی به این فناوریها صورت نگرفته است، اما به نظر میرسد در این اواخر بر شدت این حملات افزوده شده است. در ماه نوامبر ۲۰۱۳ شرکت سایمانتک از کشف بدافزاری به نام لینوکس دارلوز (Linux.Darlloz) خبر داد که میتوانست تراشههایی را که در دستگاههای خانگی مثل روترها، دستگاههای ست تاپ و یا دوربینامنیتی یافت میشود، هدف حمله خود قرار دهد.

کارشناسان گفتهاند یکی از مهمترین مشکلات این فناوریها این است که از همان ابتدا به ابعاد امنیتی آنها توجه نمیشود. شرکتهای عرضهکننده نیز بیشتر به فکر تولید محصول خود هستند و نگران این مسئله نیستند که ممکن است طراحی محصولشان به گونهای باشد که مورد سوءاستفاده مجرمین قرار گیرد و یا باعث سرقت دادههای کاربران شود.

پیش از این شرکت Internet Identity نیز که در حوزه امنیت فعالیت میکند، پیشبینی کرده بود شرکتها و مصرفکنندگان تا سال ۲۰۱۵ روی تاریک فناوری اینترنت برای همه چیز را خواهند دید، چرا که هکرها تا آن زمان خواهند آموخت که چگونه خانه مردم را به آشوب بکشند.

برچسبها: هکرها در کمین فناوری «اینترنت برای همه چیز» نشستهاند؟,

علیرضا صیدی اظهار کرد: اگر قرار باشد تنها تلفن ثابت را در نظر بگیریم، روند درآمدزایی آن در تمام دنیا رو به کاهش است و حال چه مخابرات رقیب داشته باشد چه نداشته باشد، این موضوع تغییری در این شرایط نخواهد داشت.

وی در عین حال عنوان کرد: با توجه به این کاهش درآمد لازم است که شرکت مخابرات به فکر ارائهی سرویسهای جدید و ارزش افزوده باشد و درآمد آن افزایش پیدا کند.

مدیر عامل مخابرات تهران هم چنین عنوان کرد: برای ارائهی سرویسهای ارزش افزوده نیز اپراتور ملزم نیز به سرمایهگذاری است. اصلا مگر میشود یک اپراتور به فکر افزایش درآمدهای خود باشد و بحث سرمایهگذاری را مدنظر قرار ندهد؟

وی ادامه داد: سرمایهگذاری لازمهی بقاء یک اپراتور است و در این موضوع جای هیچ بحثی وجود ندارد.

صیدی در عین حال یادآور شد: مخابرات در پنج ماه اول امسال ۸۶ میلیارد تومان در استان تهران سرمایهگذاری کرده است که قطعا این رقم در نیمهی دوم سال افزایش خواهد داشت.

مدیر عامل شرکت مخابرات تهران در عین حال عنوان کرد: به هر صورت شبکه یک موجود زنده است که اگر برای آن هزینهای نشود، از بین خواهد رفت.

ما نیز برای شبکه تلفن ثابت سرمایهگذاریهای بلندمدت را مدنظر قرار دادهایم و در سال آینده به سمت سرویسهای IMS,NGM و غیره خواهیم رفت و قطعا برنامههای مختلفی برای این حوزه داریم.

وی ادامه داد: اگر یک اپراتور بخش خصوصی بخواهد سرپا بماند لازم است که حتما در فضای رقابتی که وجود دارد مشتری داشته باشد و کسب و کار خود را گسترش دهد. حال آیا برای رسیدن به این اهداف راهی به غیر از سرمایهگذاری وجود دارد؟

صیدی ادامه داد: من فکر میکنم اگر پاسخ این سوال را بدهیم بسیاری از موضوعات خودبهخود حل خواهد شد و دیگر انتقادی در این زمینه مطرح نمیشود که اپراتورها با وجود اینکه درآمد دارند در حوزه ارتباطات سرمایهگذاری نمیکنند

کنسول بازی Game Stick به عنوان یک محصول ویژه و ارزان در زمینه بازیهای کامپیوتری به بازار عرضه شده است و به معنای واقعی کلمه قابل حمل است.

از شمارشان سیستم این کنسول از یک دانگل USB و یه دسته تشکیل شده است.

نحوه کارکرد این کنسول به این نحو است که به سادگی شما دانگل را به تلویزیون وصل میکنید و با دسته به انجام بازی میپردازید.

توان پردازشی این کنسول مشابه تلفنهای همراه هوشمند رده میانی است و به راحتی میتوان این کنسول را همه جا به همراه داشت و در هر محیطی از آن استفاده نمود.

البته گیم استیک به شما امکانات گرافیکی ویژه و مسحور کنندهای ارائه نمیکند ولی در نوع خود و با توجه به قیمت 60 پوندی محصولی بسیار قابل قبول و مناسب به حساب خواهد آمد.

سختافزار اصلی این کنسول دقیقا در دانگل آن تعبیه شده است و به دارنده اجازه میدهد تا به راحتی بازیهای موبایل را با امکانات یک دسته فیزیکی تجربه نماید.

در بخش دسته این کنسول دارای دو دکمه در قسمت بالای بدنه و چهار دکمه عملکرد و همچنین دکمههای کنترل جهت میباشد.

علاوه بر این موارد سه دکمه برای کنترل عملکرد دستگاه(خاموش و روشن کردن و متوقف کردن بازی و..) به همراه دو عدد آنالوگ بر روی دسته قرار دارند.

طراحی این دستگاه به نحوی انجام شده است که دانگل USB درون آن جایسازی شده و به راحتی قابلیت حمل آن را بالا میبرد ولی رنگ سفید این مدل به سرعت کثیف میشود که از مشکلات طراحی آن محسوب میشود.

برچسبها: همراهترین کنسول بازی در جهان,

ممکن است برای عده بسیاری پرداخت یک میلیون و ۴۳۷ هزار تومان آن هم برای یک گوشی مقدور نباشد اما بهتر است قبل از پیش داوری نگاهی به ویژگیهای Huawei Mate بیندازیم.

گوشی یا تبلت؟ سوالی که عده بسیاری هنگام رویارویی با این مدل از سری مدلهای ascend با آن مواجه خواهند شد. اگرچه اندازهی ۶.۳ اینچی این محصول برای یک گوشی کمی زیاد است و کاربر نمیتواند آن را در جیبش قرار بدهد اما وضوح تصویر بالای صفحه نمایش سبب میشود، کاربر کمی تسکین پیدا کند.

شرکت سازنده برای اینکه روی ال سی دی به راحتی خط نیفتد از فناوری محافظ Corning Gorilla Glass استفاده کرده است. همچنین صفحه نمایش این گوشی توانایی نمایش ۱۶ میلیون رنگ را دارد و کیفیت آن ۷۲۰P است؛ بدین معنا که اگر با چشم مسلح به صفحه نمایش این گوشی نگاه کنیم با ۷۲۰خط عمودی موازی مواجه خواهیم شد. علاوه بر این کاربر میتواند از فناوری لمسی این گوشی حتی هنگامی که دستکش در دست دارد استفاده کند.

در کنار کیفیت صفحه نمایش نباید طراحی را فراموش کرد؛ قسمت پشتی این گوشی بگونهای طراحی شده است که اثر انگشتان کاربر برروی آن باقی نماند. به دلیل اندازهی بزرگ صفحه نمایش در دست گرفتن این گوشی آن هم در هنگام مکالمه کمی دشوار است.

شرکت سازنده درگاههای سیمکارت و کارت حافظه را در کنار بدنهی گوشی در نظر گرفته که چندان جالب به نظر نمیرسد. متاسفانه وزن ۱۹۸ گرمی این گوشی در مقایسه با سایر رقبایش زیاد است.

در قلب تپندهی این گوشی یک پردازندهی ۱.۵ گیگاهرتزی چهار هستهای تعبیه شده است که قدرت آن کمی از قدرت پردازندهی گوشی Xperia Z پایینتر است. اگرچه این گوشی میتواند به کمک این پردازنده همه برنامههای اندروید را اجرا کند اما ایراد بزرگ آن زمانی مشخص میشود که بعد از مدتی کار کردن با گوشی، دمای آن بسیار بالا میرود بطوری که میتوان گفت کاربر میتواند در زمستان از Huawei Mate به عنوان یک منبع گرمای مناسب استفاده کند!

در کنار این پردازنده یک رم دو گیگابایتی در نظر گرفته شده است که در حال حاضر بالاترین رمی که برای گوشیها در نظر گرفته شده دو گیگابایت است. اصولاً اطلاعات و دادههای مربوط به هر برنامهای که میخواهد اجرا شود، روی رم قرار میگیرد. دلیل انجام این عمل ایجاد تعادل بین عوامل متعدد در داخل گوشی است.

دوربین اصلی این گوشی هشت مگاپیکسل است. کیفیت رنگها و دقت سنسور این گوشی در نور کافی بسیار خوب است بطوری که کاربر میتواند جزییات تصاویر را به راحتی مشاهده کند.

در حالت فیلمبرداری این دوربین تصاویر را با کیفیت فول اچدی ذخیره میکند بدین معنا که اگر با چشم مسلح به صفحهی این گوشی نگاه کنید با ۱۰۸۰ خط موازی مواجه خواهید شد. دوربین جلویی Huawei Mate، یک دوربین یک مگاپیکسلی است که کیفیت آن برای برقراری تماس تصویری خوب است.

شاید برای عدهی بسیاری صدای گوشی اهمیت بالایی داشته باشد. Huawei Mate در این قسمت سرافراز بیرون آمده و مجهز به یک بلندگوی قدرتمند است که صدا را بصورت دالبی برای کاربر پخش میکند. سیستم دالبی این امکان را برای کاربر فراهم میسازد تا بتواند هر صدای جداگانه را از چند بلندگوی جدا از هم بشنود.

این گوشی از نسل سوم و چهارم سیمکارتها پشتیبانی میکند. همچنین ورژن بولوتوث دستگاه چهار است و این موضوع به این معنی است که سرعت انتقال داده به وسیلهی بولوتوث Huawei Mate بالاست. عمر باطری این گوشی هوشمند برای چنین سختافزار قدرتمندی مناسب است اما متاسفانه کاربر نمیتواند باطری گوشی را از داخل دستگاه خارج کند.

اما در کنار امکانات سختافزاری نباید سیستم عامل گوشیها را نادیده گرفت. Huawei Mate مجهز به سیستم عامل اندروید جیلیبین است که از آخرین نسخههای اندروید به حساب میآید.

نکتهی مثبتی که سیستم عامل متن باز اندروید داراست، تنوع نرمافزارها و بازیهای عرضه شده برای آن است.

اگرچه یک میلیون و ۴۳۷ هزار تومان پولی کمی نیست اما گوشیهای مشابه با نامهای تجاری دیگر در این محدودهی قیمت سختافزار ضعیفتری دارند و به نظر میرسد Huawei Mate میتواند گزینهای خوب برای افرادی باشد که میخواهند در محدودهی یک میلیون و چهارصد هزار تومان تا یک میلیون و ششصد هزار تومان یک گوشی قدرتمند داشته باشند.

برچسبها: بررسی گوشی Mate هواوی؛ گرم اما پرسرعت,

الجی الکترونیکس عرضۀ تبلت LG G Pad ۸.۳، جدیدترین محصول اضافه شده به خط تولید سری G از دستگاههای همراه پیشرفته، را معرفی کرد.

تبلت جدید الجی G PAD ۸.۳ از نمایشگر Full HD در تبلتی ۸ اینچ، تجربۀ کاربری متمایز و امکانات ارتباطی گسترده برخوردار است.

عرضۀ جهانیG Pad ۸.۳ از هفتۀ آینده در نمایشگاه IFA ۲۰۱۳ برلین آغاز میشود.

این محصول در ادامۀ معرفی ابرگوشی الجی G۲ ساخته شده است و تعهدات الجی برای پیشگام شدن در دستگاههای موبایل پیشرفته را از طریق محصولات سری G پیشرفتۀ خود تقویت میکند.

جونگ-سئوک پارک، رئیس و مدیرعامل شرکت ارتباطات موبایلی الجی الکترونیکس، میگوید: «معرفی الجی G Pad ۸.۳ مکملی برای گوشیهای هوشمند سری G است و علاوه بر آن خط تولید ممتاز الجی که شامل پیشرفتهترین دستگاههای ما است را تقویت میکند. G Pad ما نمونۀ دیگری از این امر است که الجی دستگاههایی را تولید میکند که نقاط فروش متفاوتی دارند و مشتریان سراسر دنیا تحسین میکنند.»

قابلیت حمل در ابعاد جیبی با باتری قدرتمند

با وجود صفحهنمایش بزرگ، الجی G Pad ۸.۳ ظاهر شیک و باریکی دارد که به اندازۀ کافی برای نگه داشتن با یک دست راحت است. این قابلیت حمل جمعوجور بر اساس یادگیری الجی از نظر مشتریان در مورد اندازۀ بهینۀ یک تبلت ایجاد شده است.

الجی G Pad ۸.۳ با حفظ قابلیت حمل، باتری قابل حمل ۴۶۰۰ میلیآمپر را برای زمان استفادۀ بادوام در خود گنجانده است اما با وزن ۳۳۸ گرم هنوز به سبکی یک روزنامه است.

اولین تبلت ۸ اینچی با نمایشگر Full HD

الجیG Pad ۸.۳ ضمن برخورداری از ویژگیهای اصلی دیگر دستگاههای سری پیشرفتۀ G نظیر گوشیهای هوشمند G Pro و G۲، اولین تبلت ۸ اینچی در نوع خود است که به نمایشگر Full HD مجهز است.

G Pad با نمایشگر ۱۲۰۰×۱۹۲۰ از نوع WUXGA یا (Widescreen Ultra Extended Graphics Array) قادر است کیفیت تصویری با وضوح بالاتر از نمایشگر استاندارد Full HD فراهم کند. علاوه بر این، پردازندۀ چهارهستهای ۱٫۷ گیگاهرتز کوالکوم Snapdragon™ ۶۰۰ تجربۀ مشاهده را با عملکرد قدرتمندی ارتقا میدهد و در نهایت کاربران از محتوای Full HD بدون هچ اختلالی لذت خواهند برد.

تجربۀ همگرایی واقعی با QPair

الجی G Pad ۸.۳ نیازهای مورد تقاضای عصر همگرایی را با بهبود ارتباط بین چندین دستگاه برآورده میکند. در برنامۀ کاربردی متمایز QPair، هر تماس و پیامی که در یک گوشی هوشمند ظاهر میشود، برای ایجاد تجربۀ همگرایی واقعی در G Pad نیز ظاهر میشود و کاربران میتوانند از طریق G Pad ۸.۳ به آنها پاسخ دهند.

برنامۀ QPair به G Pad امکان میدهد تا به راحتی با گوشیهای هوشمند یا تبلتهای سازندگان دیگر ارتباط برقرار کند (سیستمعامل اندروید Jelly Bean توصیه میشود). یادداشتهایی که در QMemo این تبلت ایجاد میشود میتوانند به صورت یکپارچه در گوشیهای هوشمند دیگر کاربران ذخیره و از هر دستگاهی به اشتراک گذاشته شود.

تجربۀ کاربری افزوده برای یک تبلت

الجی G Pad ۸.۳ از امکانات کاربردی برخوردار است که مزایای مفیدی در زندگی دارد، مانند چندوظیفگی پیشرفته. به لطف وجود نمایشگر ۸٫۳ اینچ Full HD، امکانات تجربۀ کاربری متمایز در الجی G Pad ۸.۳ برای این صفحهنمایش بزرگ بیشتر شده است:

۱- قابلیتSlide Aside: با لمس کششی سهانگشتی و اسلاید کردن یا کشیدن برنامههای باز به کنار صفحه، چندوظیفگی یکپارچه را ممکن میکند.

۲- قابلیت Qslide: تا سه برنامۀ مختلف را در یک پنجره بدون اختلال کنترل میکند. این امکان در نمایشگری به این اندازه بسیار راحت است.

۳- قابلیت KnockON: با دوبار ضربه بر روی نمایشگر، گوشی را خاموش و روشن میکند.

عرضۀ الجی G Pad ۸.۳ در بازارهای اصلی سراسر جهان شامل امریکای شمالی، اروپا و آسیا و همینطور مناطق دیگر از سه ماهۀ چهارم ۲۰۱۳ آغاز میشود. قیمت این تبلت در زمان عرضه اعلام خواهد شد.

امکانات اصلی

پردازنده: چهارهستهای ۱٫۷ گیگاهرتز کوالکوم Snapdragon™ ۶۰۰

نمایشگر: ۸٫۳ اینچ WUXGA (۱۲۰۰×۱۹۲۰ پیکسل/ ۲۷۳ پیکسل در اینچ)

حافظه: ۱۶ گیگابایت eMMC

RAM: ۲ گیگابایت LPDDR۲

دوربین: دوربین پشت ۵ مگاپیکسل / دوربین جلو ۱٫۳ مگاپیکسل

باتری: ۴۶۰۰ میلیآمپر

سیستمعامل: اندروید Jelly Bean ۴.۲.۲

ابعاد: ۲۱۶٫۸×۱۲۶٫۵×۸٫۳ میلیمتر

وزن: ۳۳۸ گرم