به گزارش اورژانس IT باشگاه خبرنگاران،بيشتر گجتهاي لمسي موفق در چند سال گذشته در يك چيز مشترك بودهاند؛ يك صفحه لمسي خازني كه (capactive) داراي قابليت تشخيص وروديهاي متعدد در يك زمان است. به اين ترتيب تعامل با يك موبايل جديد اندرويدي درست مانند تعامل با مدل اوليه يك آيفون است. با آنكه زيربناي فناوري ساخت آنها يكسان است؛ اما موارد اختلاف بين آنها فهرستي بلند بالاست. صفحه نمايشهاي لمسي امروزي كه در تبلتها و تلفنهاي همراه به كار ميروند، از نظر ساخت كمي با صفحه لمسيهاي خازني كه پيشتر ذكر كرديم، تفاوت دارند.

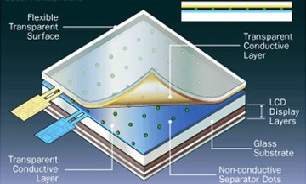

آنها از لايههاي متعددي تشكيل شدهاند. در بالا شما يك لايه شيشهاي يا پلاستيكي را براي حفاظت از كل لايههاي مجتمع صفحه لمسي داريد. اين لايه معمولا از جنسي ضد خش مانند شيشه Corning’s Gorilla glass ساخته ميشود تا صفحه موبايلتان در مجاورت با محتويات داخل جيب شما آسيب نبيند. لايه زيرين آن لايه خازني است كه مسئوليت هدايت مقدار ناچيزي الكتريسيته را به عهده داشته و روي لايه نازك شيشهاي ديگري قرار دارد. در قسمت زير آن خود پنل LCD جا گرفته است. هنگامي كه انگشت شما به عنوان يك جسم رساناي طبيعي صفحه را لمس ميكند، با ميدان الكتريكي لايه خازني تداخل پيدا ميكند.

داده حاصله از اين كار به يك تراشه كنترلكننده كه موقعيت محل تماس (اغلب فشار) را ثبت ميكند، انتقال يافته و از سيستم عامل ميخواهد مطابق با آن پاسخ دهد. اين مقدمات به خودي خود به طور دقيق فقط ميتواند يك نقطه تماس را در يك زمان كشف كرده و با لمس دو نقطه يا بيشتر، موقعيت نقطه تماس را غلط تفسير كرده يا اصلا حس نميكند. براي ثبت نقاط لمس متعدد به صورت مشخص، لايه خازني بايد متشكل از دو لايه مختلف باشد؛ يكي از الكترودهاي فرستنده سود ببرد و ديگري از الكترودهاي گيرنده. اين لايههاي الكترود به صورت يك شبكه توري روي صفحه نمايش گجت آرايش گرفتهاند.

هنگامي كه انگشت شما صفحه را لمس ميكند، بين آن با سيگنال الكتريكي بين الكترودهاي گيرنده و فرستنده تداخل ايجاد ميشود. زماني كه انگشت شما به عنوان يك رساناي الكتريكي، صفحه را لمس ميكند، با ميدان الكتريكي كه به وسيله الكترودهاي فرستنده ايجاد شده و به سوي الكترودهاي گيرنده ارسال ميشود، تداخل پيدا كرده و وسيله به اين ترتيب يك لمس راثبت ميكند. به دليل آرايش شبكه ميلهي الكترودي كنترلكننده ميتواند بيش از يك نقطه لمس را به طور همزمان تشخيص دهد.

بيشتر موبايلها و رايانههاي لوحهاي امروزي بين دو تا ده نقطه تماس ر ا به صورت همزمان مورد پشتيباني قرار ميدهند. سطوح چند لمسي صفحه نمايشها حركتهاي اشارهاي مانند نيشگون گرفتن (gestures) روي صفحه جهت بزرگنمايي و چرخاندن تصوير را ممكن ميكنند. هدايت و ناوبري در داخل سيستم عامل يك موبايل امروزي از امور ضروري است كه بدون توانايي صفحه نمايشها براي تشخيص همزمان لمسهاي متعدد ممكن نيست. امروزه اينها پايه و اساس تلفنهاي همراه هوشمند، تبلتها و رايانههاي دسكتاپ (PC) لمسي هستند.

امروزه ما پوشش مخصوص اولئوفوبيك (oleophobic) يا به زبان ساده ضدچربي را داريم كه به لايه رويي صفحه نمايشها افزوده شده است. اين لايه صفحه نمايش را از چربي باقيمانده در اثر انگشت محافظت ميكند. ما شاهد دو نگارش از شيشه ضد خش و نشكن گوريلا گلس هستيم كه لايه شيشهاي محافظ را نازكتر و نسبت به خط و خش مقاومتر كرده است. آخرين فناوري هم in-cell است كه لايه خازني لمسي را در خود LCD جاسازي كرده است و مجموعههاي هماهنگي از شبكههاي ميلههاي الكترودي را به كار ميبرد.

اين فناوري باعث كاهش ضخامت كلي و پيچيدگي اجزاي تشكيلدهنده صفحات نمايش لمسي شده است. با اين فناوري گجت قادر است محل نقاط لمس متعدد را به صورت همزمان و دقيقا تشخيص دهد؛ اما هيچ يك از اين تغييرات از اهميت اساسي فناوري چند نقطه لمسي خازني اصلي برخوردار نبوده و فقط شرايط باريكتر و سبكتر شدن تلفنهاي همراه را فراهم كردهاند.

آينده در دست فناوري هوا لمسي (AirTouch)

محققها بتازگي موفق به ساخت يك قاب (frame) خالي بسيار حساس و داراي ظرفيت پاسخگويي بسيار بالاي لمسي شدهاند. حسگرهاي مادون قرمز و LED تصور واضحي از هر شيئي را كه در اين قاب قرار بگيرد، ممكن ميكنند.

اين فناوري روش گرانقيمتي براي تبديل صفحه نمايشهاي بزرگ به صفحه نمايشهاي تعاملي چند لمسي است. براي سالها اين فناوري محدود مانده و درجا ميزد تا اينكه بتازگي يك نمونه آزمايشي از اين فناوري را ساختهاند كه ZeroTouch ناميده شده و گرچه در ظاهر مانند يك قاب خالي به نظر ميآيد، اما سرشار از قابليتهاي پيشرفته باورنكردني است و يك نمونه 28 اينچي كه گوشههاي صدفي دارد، ميتواند هر چه كه داخلش قرار بگيرد از جمله تماس انگشتان دست و حركات قسمتهاي ديگر بدن را نيز در يك شبكه دو بعدي نوري تشخيص دهد.

جمعبندي

موفقيت تلفنهاي همراه و تبلتهاي لمسي دو اثر بزرگ از خود به جا گذاشته است؛ اول اينكه كاربران شروع به پذيرش لمسي حتي در جاهايي كه اين فناوري جايي نداشته است، كردهاند. در روي ديگر سكه، توليدكنندگان سختافزارها دنبال تكرار موفقيت گجتهاي لمسي در حوزههاي ديگري چون رايانههاي دسكتاپ، لپتاپها و الترابوكهاي داراي سيستم عامل كروم و ويندوز 8 و حتي ساعتهاي مچي هستند. همچنين كنسولهاي بازي مانند 4 PlayStation Vita، PlayStation سوني و وييو (Wii U) شركت نينتندو صفحه لمسيها را به عنوان دومين رابط كاربري ورودي سيستم علاوه بر دستههاي كنترل بازي اصليشان وارد ميدان كردهاند. رايانههاي يكپارچه (All-in-one) يا آيو (AiO) نيز از نمونههاي حضور فناوري لمسي در رايانههاي دسكتاپ هستند؛ اما در آينده نزديك ديگر نيازي به لمس هيچ صفحه يا شيئي براي تعامل با گجت يا رايانهتان نداريد، چرا كه همه اين تعاملها را با لمس كردن هوا انجام خواهيد داد!

برچسبها: نمايشگرهاي لمسي چگونه كار ميكنند؟,

به گزارش باشگاه خبرنگاران،يكي از مشكلاتي كه بيشتر كاربران رايانه با آن روبهرو ميشوند اين است كه ديسك درايو، ديسك را به درستي نميخواند و يا حتي گاهي ديسك را بهطور كامل شناسايي نميكند. با فرض اين كه ديسك كاملا سالم باشد، مشكل به ديسك درايو مربوط ميشود. مرسومترين علتي كه به اين مشكل ختم ميشود، ضعيف شدن لنز ديسكخوان است.

اين مشكل را ميتوان به ديسك درايوهايي مربوط دانست كه مدت زيادي از عمر آن ميگذرد و البته ديسكهاي زيادي نيز به وسيله آن خوانده شدهاند. گاهي نيز پيش ميآيد كه يك ديسك درايو، اگر چه ممكن است مدت زيادي از ساخت آن نگذشته باشد، به خاطر خاك گرفتن لنز از خواندن ديسك ناتوان باشد. اولين قدمي كه براي رفع اين مشكل بايد انجام داد، باد گرفتن ديسكگردان است.

ميتوانيد اين كار را با جارو برقيهاي جديد كه امكان باد زدن دارند انجام دهيد اما اگر اين امكان وجود نداشت، ميتوانيد از Drive Cleaner استفاده كنيد. Drive Cleaner در نگاه اول يك ديسك معمولي است كه سطح آن از بورسهاي بسيار كوچكي پوشيده شده است. اين ديسك ميتواند لنز را كاملا تميز كند اما نبايد زياد از آن استفاده كرد. قرار دادن اين ديسك در ديسك درايو نبايد طولاني باشد و در نهايت 30 ثانيه چرخش ديسك ميتواند گرد و خاك را پاك كند.

اگر اين كار را زياد انجام دهيد، خود Drive Cleaner ميتواند سبب ايجاد خراشهاي كوچكي روي لنز ديسك خوان شود. بهطور كلي ميتوان گفت كه بيشتر خرابيهاي ديسك درايو به لنز بر ميگردد و البته تعويض آن نيز ممكن و ساده است اگر چه گاهي اين اتفاق زماني رخ ميدهد كه ديسك درايو عمر خود را كرده است و خريد يك ديسك درايو جديد، منطقيتر بهنظر ميرسد.

در كنار خرابي لنزها، گاهي خرابي سيستم مكانيكي نيز ديده ميشود. اين خرابي معمولا به تسمه و يا موتور ديسك درايو باز ميگردد البته با اين كه موتور محكمتر به نظر ميرسد، معمولا بيشتر از تسمه خراب ميشود. مشكل مرسوم تسمهها، پوسيدگي آنها است كه به كند شدن دور ديسك منتهي ميشود اما مشكلات مكانيكي بيشتر به لنگ شدن موتور باز ميگردد. گاهي بعضي از ديسكهاي غيراستاندارد متعادل نيستند، به اين معنا كه بر چسب روي آنها سبب سنگينتر شدن يك سمت از ديسك شده است.

در اين صورت وقتي موتور دور ميگيرد، ديسك لنگ ميزند و اين اتفاق مكرر، به موتور آسيب ميزند. ميتوانيد موتور ديسك درايو را نيز تعويض كنيد اما در بيشتر اوقات تعويض موتور چندان منطقي نيست و باز هم خريد يك ديسك درايو جديد به صرفهتر است. اين نكته ميتواند به شما كمك كند كه از آسيب ديدن موتور ديسك درايو خود جلوگيري كنيد.

براي حفاظت از رايانه و ديسك درايو رايانه خود، به نكات زير توجه كنيد :

رايانه را در محيطهاي پر گرد و غبار و خاك آلود قرار ندهيد.

سعي كنيد رايانه را زودبهزود گردگيري كنيد. شايد كمي خندهدار باشد اما گرد و غبار كمي كه در حين گردگيري رايانه به هوا بلند ميشود، به سادگي ميتواند روي لنز بنشيند و از حساسيت آن بكاهد. پس نگذاريد آنقدر خاك جمع شود كه غبارروبي آن گرد و خاك بلند كند.

براي نامگذاري ديسكهاي خود، روي آنها بر چسب نچسبانيد و سعي كنيد از ماژيك استفاده كنيد. اين موضوع باعث سنگين شدن موضعي ديسك ميشود.

در صورتي كه از ديسكي استفاده نميكنيد، آن را از ديسك درايو خارج كنيد، چرا كه وجود ديسك در ديسك درايو باعث چرخش دائمي ديسك درايو ميشود ، اگر چه با دور كند هم كار كند باعث كم شدن عمر دستگاه ميشود

دست آخر اگر بيش از 2 سال از عمر ديسك درايوتان ميگذرد، زياد از خراب شدن آن ناراحت نشويد و به تعمير آن فكر نكنيد، چرا كه هر چيزي عمري دارد.

برچسبها: دلیل خراب شدن دیسک درایو چیست؟,

|

امنيت ، مبحثي كاملا پيچيده ولي با اصولي ساده است . در بسياري از مواقع همين سادگي اصول هستند كه ما را دچار گمراهي مي كنند و دور نماي فعاليت هاي ما را از لحاظ سهولت و اطمينان در سايه اي از ابهام فرو مي برند. بايد گفت كه امنيت يك پردازش چند لايه است. تعيين نوع و نحوه تلقين لايه هاي دفاعي مورد نياز ، فقط پس از تكميل ارزيابي قابل ارائه است . تهيه ليستي از سياست هاي اجرايي بر مبناي اينكه چه چيزي براي سازمان مهم تر و انجام آن ساده تر است در اولويت قرار دارد. پس از آنكه اين اولويت ها به تاييد رسيدند هر يك از آنها بايد به سرعت در جاي خود به اجرا گذارده شود. ارزيابي امنيتي يك بخش بسيار مهم تراز برنامه ريزي امنيتي است. بدون ارزيابي از مخاطرات ، هيچ طرح اجرايي در جاي خود به درستي قرار نمي گيرد. ارزيابي امنيتي خطوط اصلي را براي پياده سازي طرح امنيتي كه به منظور حفاظت از دارايي ها در مقابل تهديدات است را مشخص مي كند . براي اصلاح امنيت يك سيستم و محقق كردن شرايط ايمن، مي بايست به سه سوال اصلي پاسخ داد: 1- چه منابع و دارايي هايي در سازمان احتياج به حفاظت دارند؟ 2- چه تهديداتي براي هر يك از اين منابع وجود دارد؟ 3- سازمان چه مقدار تلاش ،وقت و سرمايه مي بايست صرف كند تا خود را در مقابل اين تهديدات محافظت كند؟ اگر شما نمي دانيد عليه چه چيزي مي خواهيد از دارايي هاي خود محافظت كنيد موفق به انجام اين كار نمي شويد. رايانه ها محتاج آن هستند كه در مقابل خطرات از آنها حفاظت شود ولي اين خطرات كدامند؟ به عبارت ساده تر خطر زماني قابل درك است كه يك تهديد، از نقاط ضعف موجود براي آسيب زدن به سيستم استفاده كند. لذا، پس از آنكه خطرات شناخته شدند، مي توان طرح ها و روش هايي را براي مقابله با تهديدات و كاهش ميزان آسيب پذيري آنها ايجاد كرد. اصولا شركت ها و سازمان ها ، پويا و در حال تغيير هستند و لذا طرح امنيتي به طور مدام بايد به روز شود. به علاوه هر زمان كه تعييرات عمده اي در ساختار و يا عملكردها به وجود آمد، مي بايست ارزيابي مجددي صورت گيرد. بنابراين حتي زماني كه يك سازمان به ساختمان جديدي نقل مكان مي كند، كليه دستگاه هاي جديد و هرآنچه كه تحت تغييرات اساسي قرار مي گيرد، مجددا بايد مورد ارزيابي قرار گيرد. ارزيابي ها حداقل مي بايست شامل رويه هايي براي موارد زير باشند:

a. رمز هاي عبور b. مديريت اصلاحيه ها c. آموزش كاركنان و نحوه اجراي برنامه ها d.نحوه تهيه فايل هاي پشتيبان و فضاي مورد نياز آن e. ضد ويروس f. ديواره آتش g. شناسايي و جلوگيري از نفوذ گران h. فيلترينگ هاي مختلف براي اينترنت و پست الكترونيكي i. تنظيمات سيستمي و پيكره بندي آنها

براي تامين امنيت بر روي يك شبكه، يكي از بحراني ترين و خطيرترين مراحل، تامين امنيت دسترسي و كنترل تجهيزات شبكه است. تجهيزاتي همچون مسيرياب، سوئيچ يا ديوارهاي آتش.

موضوع امنيت تجهيزات به دو علت اهميت ويژهاي مييابد :

الف – عدم وجود امنيت تجهيزات در شبكه ، به نفوذگران به شبكه اجازه ميدهد كه با دستيابي به تجهيزات ، امكان پيكربندي آنها را به گونهاي كه تمايل دارند آن سختافزارها عمل كنند، داشته باشند. از اين طريق هرگونه نفوذ و سرقت اطلاعات و يا هر نوع صدمه ديگري به شبكه، توسط نفوذگر، امكانپذير خواهد شد. ب – براي جلوگيري از خطرهاي DoS (Denial of Service) تأمين امنيت تجهيزات بر روي شبكه الزامي است. توسط اين حملهها نفوذگران ميتوانند سرويسهايي را در شبكه از كار بياندازند كه از اين طريق در برخي موارد امكان دسترسي به اطلاعات با دور زدن هر يك از فرايندهاي AAA فراهم ميشود. در اين بخش اصول اوليه امنيت تجهيزات مورد بررسي اجمالي قرار ميگيرد. عناوين برخي از اين موضوعات به شرح زير هستند : - امنيت فيزيكي و تأثير آن بر امنيت كلي شبكه - امنيت تجهيزات شبكه در سطوح منطقي - بالابردن امنيت تجهيزات توسط افزايش تعداد ( پشتيبان ) سرويسها و سختافزارها ( بمعني تهيه سرويس ها و تجهيزات مشابه بعنوان پشتيبان ) موضوعات فوق در قالب دو بحث اصلي امنيت تجهيزات مورد بررسي قرار ميگيرند : - امنيت فيزيكي - امنيت منطقي

1- امنيت فيزيكي امنيت فيزيكي حيطه وسيعي از تدابير را در بر ميگيرد كه استقرار تجهيزات در مكانهاي امن و به دور از خطر حملات نفوذگران و استفاده از افزايش تعداد ( پشتيبان ) سيستم ، از آن جملهاند. با استفاده از افزايش تعداد ( پشتيبان ) ، اطمينان از صحت عملكرد سيستم در صورت بروز و وقوع نقص در يكي از تجهيزات (كه توسط عملكرد مشابه سختافزار و يا سرويسدهنده مشابه جايگزين ميشود) بدست ميآيد. در بررسي امنيت فيزيكي و اعمال آن، ابتدا بايد به خطرهايي كه از اين طريق تجهزات شبكه را تهديد ميكنند نگاهي داشته باشيم. پس از شناخت نسبتاً كامل اين خطرها و حملهها ميتوان به راهحلها و ترفندهاي دفاعي در برابر اينگونه حملات پرداخت. 1-1- افزايش تعداد ( پشتيبان ) در محل استقرار شبكه يكي از راهكارها در قالب تهيه پشتيبان از شبكههاي كامپيوتري، ايجاد سيستمي كامل، مشابه شبكهي اوليهي در حال كار است. در اين راستا، شبكهي ثانويهي، كاملاً مشابه شبكهي اوليه، چه از بعد تجهيزات و چه از بعد كاركرد، در محلي كه ميتواند از نظر جغرافيايي با شبكهي اول فاصلهاي نه چندان كوتاه نيز داشته باشد برقرار ميشود. با استفاده از اين دو سيستم مشابه، علاوه بر آنكه در صورت رخداد وقايعي كه كاركرد هريك از اين دو شبكه را به طور كامل مختل ميكند (مانند زلزله) ميتوان از شبكهي ديگر به طور كاملاً جايگزين استفاده كرد، در استفادههاي روزمره نيز در صورت ايجاد ترافيك سنگين بر روي شبكه، حجم ترافيك و پردازش بر روي دو شبكهي مشابه پخش ميشود تا زمان پاسخ به حداقل ممكن برسد. با وجود آنكه استفاده از اين روش در شبكههاي معمول كه حجم چنداني ندارند، به دليل هزينههاي تحميلي بالا، امكانپذير و اقتصادي به نظر نميرسد، ولي در شبكههاي با حجم بالا كه قابليت اطمينان و امنيت در آنها از اصول اوليه به حساب ميآيند از الزامات است. 1-2- توپولوژي شبكه

طراحي توپولوژيكي شبكه، يكي از عوامل اصلي است كه در زمان رخداد حملات فيزيكي ميتواند از خطاي كلي شبكه جلوگيري كند. در اين مقوله، سه طراحي كه معمول هستند مورد بررسي قرار ميگيرند :

الف – طراحي سري ( Bus) :

در اين طراحي با قطع خط تماس ميان دو نقطه در شبكه، كليه سيستم به دو تكه منفصل تبديل شده و امكان سرويس دهي از هريك از اين دو ناحيه به ناحيه ديگر امكان پذير نخواهد بود.

ب – طراحي ستارهاي ( Star) :

در اين طراحي، در صورت رخداد حمله فيزيكي و قطع اتصال يك نقطه از سرور اصلي، سرويسدهي به ديگر نقاط دچار اختلال نميگردد. با اين وجود از آنجا كه سرور اصلي در اين ميان نقش محوري دارد، در صورت اختلال در كارايي اين نقطه مركزي، كه ميتواند بر اثر حمله فيزيكي به آن رخ دهد، ارتباط كل شبكه دچار اختلال ميشود، هرچند كه با در نظر گرفتن ( پشتيبان ) براي سرور اصلي از احتمال چنين حالتي كاسته ميشود.

ج – طراحي مش ( Mesh) :

در اين طراحي كه تمامي نقاط ارتباطي با ديگر نقاط در ارتباط هستند، هرگونه اختلال فيزيكي در سطوح دسترسي منجر به اختلال عملكرد شبكه نخواهد شد، با وجود آنكه زمانبندي سرويسدهي را دچار اختلال خواهد كرد. پيادهسازي چنين روش با وجود امنيت بالا، به دليل محدوديتهاي اقتصادي، تنها در موارد خاص و بحراني انجام ميگيرد.

1-3- محلهاي امن براي تجهيزات

در تعيين يك محل امن براي تجهيزات دو نكته مورد توجه قرار ميگيرد : - يافتن مكاني كه به اندازه كافي از ديگر نقاط مجموعه متمايز باشد، به گونهاي كه هرگونه ورود به محل مشخص باشد. - در نظر داشتن محلي كه در داخل ساختمان يا مجموعهاي بزرگتر قرار گرفته است تا تدابير امنيتي بكارگرفته شده براي امن سازي مجموعهي بزرگتر را بتوان براي امن سازي محل اختيار شده نيز به كار گرفت. با اين وجود، در انتخاب محل، ميان محلي كه كاملاً جدا باشد (كه نسبتاً پرهزينه خواهد بود) و مكاني كه درون محلي نسبتاً عمومي قرار دارد و از مكانهاي بلا استفاده سود برده است (كه باعث ايجاد خطرهاي امنيتي ميگردد)، ميتوان اعتدالي منطقي را در نظر داشت. در مجموع ميتوان اصول زير را براي تضمين نسبي امنيت فيزيكي تجهيزات در نظر داشت : - محدود سازي دسترسي به تجهيزات شبكه با استفاده از قفلها و مكانيزمهاي دسترسي ديجيتالي به همراه ثبت زمانها، مكانها و كدهاي كاربري دسترسيهاي انجام شده.

- استفاده از دوربينهاي حفاظتي در ورودي محلهاي استقرار تجهيزات شبكه و اتاقهاي اتصالات و مراكز پايگاههاي داده.

- اعمال ترفندهايي براي اطمينان از رعايت اصول امنيتي.

1-4- انتخاب لايه كانال ارتباطي امن

با وجود آنكه زمان حملهي فيزيكي به شبكههاي كامپيوتري، آنگونه كه در قديم شايع بوده، گذشته است و در حال حاضر تلاش اغلب نفوذگران بر روي به دست گرفتن كنترل يكي از خادمها و سرويسدهندههاي مورد اطمينان شبكه معطوف شده است، ولي گونهاي از حملهي فيزيكي كماكان داراي خطري بحراني است. عمل شنود بر روي سيمهاي مسي، چه در انواع Coax و چه در زوجهاي تابيده، هماكنون نيز از راههاي نفوذ به شمار ميآيند. با استفاده از شنود ميتوان اطلاعات بدست آمده از تلاشهاي ديگر براي نفوذ در سيستمهاي كامپيوتري را گسترش داد و به جمعبندي مناسبي براي حمله رسيد. هرچند كه ميتوان سيمها را نيز به گونهاي مورد محافظت قرار داد تا كمترين احتمال براي شنود و يا حتي تخريب فيزيكي وجود داشته باشد، ولي در حال حاضر، امن ترين روش ارتباطي در لايهي فيزيكي، استفاده از فيبرهاي نوري است. در اين روش به دليل نبود سيگنالهاي الكتريكي، هيچگونه تشعشعي از نوع الكترومغناطيسي وجود ندارد، لذا امكان استفاده از روشهاي معمول شنود به پايينترين حد خود نسبت به استفاده از سيم در ارتباطات ميشود.

1-5- منابع تغذيه از آنجاكه دادههاي شناور در شبكه به منزلهي خون در رگهاي ارتباطي شبكه هستند و جريان آنها بدون وجود منابع تغذيه، كه با فعال نگاهداشتن نقاط شبكه موجب برقراري اين جريان هستند، غير ممكن است، لذا چگونگي پيكربندي و نوع منابع تغذيه و قدرت آنها نقش به سزايي در اين ميان بازي ميكنند. در اين مقوله توجه به دو نكته زير از بالاترين اهميت برخوردار است : - طراحي صحيح منابع تغذيه در شبكه بر اساس محل استقرار تجهيزات شبكه. اين طراحي بايد به گونهاي باشد كه تمامي تجهيزات فعال شبكه، برق مورد نياز خود را بدون آنكه به شبكهي برق ، فشار بيش از اندازهاي (كه باعث ايجاد اختلال در عملكرد منابع تغذيه شود) وارد شود، بدست آورند.

- وجود منبع يا منابع تغذيه پشتيبان ( UPS) به گونهاي كه تعداد و يا توان پشتيباني آنها به نحوي باشد كه نه تنها براي تغذيه كل شبكه در مواقع نياز به منابع تغذيه پشتيبان كفايت كند، بلكه امكان تامين برق بيش از مورد نياز براي تعدادي از تجهيزات بحراني درون شبكه را به صورت منفرد فراهم كند.

1-6- عوامل محيطي يكي از نكات بسيار مهم در امن سازي فيزيكي تجهيزات و منابع شبكه، امنيت در برار عوامل محيطي است. نفوذگران در برخي از موارد با تاثيرگذاري بر روي اين عوامل، باعث ايجاد اختلال در عملكرد شبكه ميشوند. از مهمترين عواملي در هنگام بررسي امنيتي يك شبكه رايانهاي بايد در نظر گرفت ميتوان به دو عامل زير اشاره كرد : - احتمال حريق (كه عموماً غير طبيعي است و منشآ انساني دارد)

- زلزله، طوفان و ديگر بلاياي طبيعي با وجود آنكه احتمال رخداد برخي از اين عوامل، مانند حريق، را ميتوان تا حدود زيادي محدود نمود، ولي تنها راه حل عملي و قطعي براي مقابله با چنين وقايعي، با هدف جلوگيري در اختلال كلي در عملكرد شبكه، وجود يك سيستم كامل پشتيبان براي كل شبكه است. تنها با استفاده از چنين سيستم پشتيباني است كه ميتوان از عدم اختلال در شبكه در صورت بروز چنين وقعايعي اطمينان حاصل كرد.

2- امنيت منطقي

امنيت منطقي به معناي استفاده از روشهايي براي پايين آوردن خطرات حملات منطقي و نرمافزاري بر ضد تجهيزات شبكه است. براي مثال حمله به مسيريابها و سوئيچهاي شبكه بخش مهمي از اين گونه حملات را تشكيل ميدهند. در اين بخش به عوامل و مواردي كه در اينگونه حملات و ضد حملات مورد نظر قرار ميگيرند ميپردازيم.

2-1- امنيت مسيريابها حملات ضد امنيتي منطقي براي مسيريابها و ديگر تجهيزات فعال شبكه، مانند سوئيچها، را ميتوان به سه دستهي اصلي تقسيم نمود : - حمله براي غيرفعال سازي كامل - حمله به قصد دستيابي به سطح كنترل - حمله براي ايجاد نقص در سرويسدهي طبيعي است كه راهها و نكاتي كه در اين زمينه ذكر ميشوند مستقيماً تنها به امنيت اين عناصر مربوط بوده و از امنيت ديگر مسيرهاي ولو مرتبط با اين تجهيزات منفك هستند. لذا تأمين امنيت تجهيزات فعال شبكه به معناي تآمين قطعي امنيت كلي شبكه نيست، هرچند كه عملاً مهمترين جنبهي آنرا تشكيل ميدهد.

2-2- مديريت پيكربندي يكي از مهمترين نكات در امينت تجهيزات، نگاهداري نسخ پشتيبان از پروندهها مختص پيكربندي است. از اين پروندهها كه در حافظههاي گوناگون اين تجهيزات نگاهداري ميشوند، ميتوان در فواصل زماني مرتب يا تصادفي، و يا زماني كه پيكربندي تجهيزات تغيير مييابند، نسخه پشتيبان تهيه كرد.

با وجود نسخ پشتيبان، منطبق با آخرين تغييرات اعمال شده در تجهيزات، در هنگام رخداد اختلال در كارايي تجهزات، كه ميتواند منجر به ايجاد اختلال در كل شبكه شود، در كوتاه ترين زمان ممكن ميتوان با جايگزيني آخرين پيكربندي، وضعيت فعال شبكه را به آخرين حالت بينقص پيش از اختلال بازگرداند. طبيعي است كه در صورت بروز حملات عليه بيش از يك سختافزار، بايد پيكربندي تمامي تجهيزات تغييريافته را بازيابي نمود.

نرمافزارهاي خاصي براي هر دسته از تجهيزات مورد استفاده وجود دارند كه قابليت تهيه نسخ پشتيبان را فاصلههاي زماني متغير دارا ميباشند. با استفاده از اين نرمافزارها احتمال حملاتي كه به سبب تآخير در ايجاد پشتيبان بر اثر تعلل عوامل انساني پديد ميآيد به كمترين حد ممكن ميرسد.

2-3- كنترل دسترسي به تجهيزات دو راه اصلي براي كنترل تجهزات فعال وجود دارد : - كنترل از راه دور - كنترل از طريق درگاه كنسول در روش اول ميتوان با اعمال محدوديت در امكان پيكربندي و دسترسي به تجهيزات از آدرسهايي خاص يا استاندارها و پروتكلهاي خاص، احتمال حملات را پايين آورد. در مورد روش دوم، با وجود آنكه به نظر ميرسد استفاده از چنين درگاهي نياز به دسترسي فيزكي مستقيم به تجهيزات دارد، ولي دو روش معمول براي دسترسي به تجهيزات فعال بدون داشتن دسترسي مستقيم وجود دارد. لذا در صورت عدم كنترل اين نوع دسترسي، ايجاد محدوديتها در روش اول عملاً امنيت تجهيزات را تآمين نميكند.

براي ايجاد امنيت در روش دوم بايد از عدم اتصال مجازي درگاه كنسول به هريك از تجهيزات داخلي مسيرياب، كه امكان دسترسي از راهدور دارند، اطمينان حاصل نمود.

2-4- امن سازي دسترسي علاوه بر پيكربندي تجهيزات براي استفاده از Authentication، يكي ديگر از روشهاي معمول امنسازي دسترسي، استفاده از كانال رمز شده در حين ارتباط است. يكي از ابزار معمول در اين روش SSH(Secure Shell) است. SSH ارتباطات فعال را رمز كرده و احتمال شنود و تغيير در ارتباط كه از معمولترين روشهاي حمله هستند را به حداقل ميرساند. از ديگر روشهاي معمول ميتوان به استفاده از كانالهاي VPN مبتني بر IPSec اشاره نمود. اين روش نسبت به روش استفاده از SSH روشي با قابليت اطمينان بالاتر است، به گونهاي كه اغلب توليدكنندگان تجهيزات فعال شبكه، خصوصاً توليد كنندگان مسيريابها، اين روش را ارجح تر ميدانند.

2-5- مديريت رمزهاي عبور مناسبترين محل براي ذخيره رمزهاي عبور بر روي سرور Authentication است. هرچند كه در بسياري از موارد لازم است كه بسياري از اين رموز بر روي خود سختافزار نگاهداري شوند. در اين صورت مهمترين نكته به ياد داشتن فعال كردن سيستم رمزنگاري رموز بر روي مسيرياب يا ديگر سختافزارهاي مشابه است.

3- ملزومات و مشكلات امنيتي ارائه دهندگان خدمات زماني كه سخن از ارائه دهندگان خدمات و ملزومات امنيتي آنها به ميان ميآيد، مقصود شبكههاي بزرگي است كه خود به شبكههاي رايانهاي كوچكتر خدماتي ارائه ميدهند. به عبارت ديگر اين شبكههاي بزرگ هستند كه با پيوستن به يكديگر، عملاً شبكهي جهاني اينترنت كنوني را شكل ميدهند. با وجود آنكه غالب اصول امنيتي در شبكههاي كوچكتر رعايت ميشود، ولي با توجه به حساسيت انتقال داده در اين اندازه، ملزومات امنيتي خاصي براي اين قبيل شبكهها مطرح هستند.

3-1- قابليتهاي امنيتي ملزومات مذكور را ميتوان، تنها با ذكر عناوين، به شرح زير فهرست نمود : · قابليت بازداري از حمله و اعمال تدابير صحيح براي دفع حملات · وجود امكان بررسي ترافيك شبكه، با هدف تشخيص بستههايي كه به قصد حمله بر روي شبكه ارسال ميشوند. از آنجاييكه شبكههاي بزرگتر نقطه تلاقي مسيرهاي متعدد ترافيك بر روي شبكه هستند، با استفاده از سيستمهاي IDS بر روي آنها، ميتوان به بالاترين بخت براي تشخيص حملات دست يافت.

· قابليت تشخيص منبع حملات. با وجود آنكه راههايي از قبيل سرقت آدرس و استفاده از سيستمهاي ديگر از راه دور، براي حمله كننده و نفوذگر، وجود دارند كه تشخيص منبع اصلي حمله را دشوار مينمايند، ولي استفاده از سيستمهاي رديابي، كمك شاياني براي دست يافتن و يا محدود ساختن بازهي مشكوك به وجود منبع اصلي مينمايد. بيشترين تآثير اين مكانيزم زماني است كه حملاتي از نوع DoS از سوي نفوذگران انجام ميگردد.

3-2- مشكلات اعمال ملزومات امنيتي

با وجود لزوم وجود قابليتهايي كه بطور اجمالي مورد اشاره قرار گرفتند، پيادهسازي و اعمال آنها همواره آسان نيست. يكي از معمولترين مشكلات، پيادهسازي IDS است. خطر يا ترافيكي كه براي يك دسته از كاربران به عنوان حمله تعبير ميشود، براي دستهاي ديگر به عنوان جريان عادي داده است. لذا تشخيص اين دو جريان از يكديگر بر پيچيدگي IDS افزوده و در اولين گام از كارايي و سرعت پردازش ترافيك و بستههاي اطلاعاتي خواهد كاست. براي جبران اين كاهش سرعت تنها ميتوان متوسل به تجهيزات گرانتر و اعمال سياستهاي امنيتي پيچيدهتر شد.

با اين وجود، با هرچه بيشتر حساس شدن ترافيك و جريانهاي داده و افزايش كاربران، و مهاجرت كاربردهاي متداول بر روي شبكههاي كوچكي كه خود به شبكههاي بزرگتر ارائه دهنده خدمات متصل هستند، تضمين امنيت، از اولين انتظاراتي است كه از اينگونه شبكهها ميتوان داشت. |

|

برچسبها: توضیح کامل امنیت شبکه,

به گزارش بیبیسی، با به روز کردن بایوس که با 25 سال سن، یکی از قدیمیترین اجزای کامپیوتری است، زمان بوت شدن به چند ثانیه کاهش پیدا خواهد کرد. البته قرار نبود که بایوس کامپیوترها تا زمان حال باقی بمانند و در حقیقت، این تطبیق دادن کامپیوترهای مدرن امروزی با کدهای بایوس قدیمی است که زمان شروع به کار کامپیوترها را تا این حد طولانی کرده است.

قرار است جایگزین بایوس که UEFI نام دارد، تا سال 2011 در کامپیوترهای جدید نصب و ارائه شود. این کلمه مخفف «واسط نرمافزارهای قابل بسط یکپارچه» است و برای افزایش انعطاف بیشتر نسبت به نرمافزار گذشته طراحی شده است.

مارک دوران مدیر نشست UEFI که درحال کار بر روی فناوری جدید جایگزین بایوسهاست، در این باره گفت: «بایوسهای قدیمی از تراشههایی استفاده میکنند که از سال 1979 / 1358 در صنعت کامیپوتر وجود داشت. سازندگان بایوسهای اولیه انتظار داشتند نرمافزار آنها فقط برای 250 هزار دستگاه کامپیوتر کارایی داشته باشد، اما بایوسها تا زمان حال نیز روی کامپیوترها باقی مانده است».

هنوز هم برای بسیاری جالب است که چگونه بایوسها تا زمان حال باقی ماندهاند، این در حالی است که آنها هرگز برای گسترش و بهروزرسانی در طول زمان طراحی نشده بودند.

برایان ریچاردسون از تیم بازاریابی تکنیکی شرکت AMI (یکی از طراحان قدیمی نرمافزار بایوس) در این باره گفت: «بایوسها طراحی سیستمهای محاسباتی 64 بیتی را با مشکل روبه رو کردهاند، چرا که این سیستمها فراتر از کامپیوترها و لپتاپهای امروزی هستند. این در حالی است که حتی درایوهایی با اندازه دو ترابایت به زودی برای بسیاری از کاربران کامپیوترهای شخصی به یک معضل تبدیل خواهند شد، چرا که کاربران میخواهند ویدیوها و تصاویر بیشتری روی سیستمهای خود داشته باشند. به طور مشابه کامپیوترهای لوحی و تبلتها که هر روز بر محبوبیت آنها اضافه میشود باید بر اساس سیستمهای کنترلی کامپیوترهای شخصی کار کنند که این موضوع نیز میتواند مشکلزا باشد».

مشکل اصلی این جاست که بسیاری از کامپیوترهای امروزی به واسطه استفاده از بایوسها با همان سرعتی بالا میآیند که کامپیوترهای اولیه کارهای پایهای را برای ورود به سیستمعامل انجام میدادند. علاوه بر آن اضافه کردن وسایل جانبی مانند صفحهکلیدها و موسهای USB نیز نسبت به پورتهای PS/2 به طور تکنیکی با مشکلاتی همراه است. بایوسها درایوهای USB را وادار میکنند تا از طریق هارد یا فلاپی در کامپیوترها شناسایی شوند. این موضوع میتواند در هنگامی شما در حال نصب یک سیستمعامل هستید، باعث بروز مشکلاتی شود.

این در حالی است که UEFI کامپیوترها را از قید و بند بسیاری از محدودیتهای لحظهشده در کامپیوترهای اولیه آزاد میکند. برای مثال این نرمافزار مشخص نمیکند که یک صفحهکلید فقط از طریق یک پورت مشخص به کامیپوتر متصل شده باشد. تنها چیزی که UEFI مشخص میکند، این است که در جایی از ماشین قطعهای وجود دارد که اطلاعات مربوط به صفحهکلید را فراهم میکند. به این ترتیب در کامپیوترهای جدید اضافه کردن یک صفحه لمسی یا هر وسیله ورودی دیگر بسیار سادهتر انجام خواهد شد. دقیقا به همین دلیل است که کلمه قابل توسعه در نام UEFI گنجانده شده، چرا که ما قرار است مدتهای طولانی با آن زندگی کنیم.

البته UEFI در ابتدا با عنوان EFI برای کامپیوترهای اینتل طراحی شده بود. اما زمانی که قرار شد از آن به طور گستردهتر استفاده شود استاندارهای آن نیز به شکل عمومیتر و فراگیرتر طراحی شد.

جایگزینهای دیگری برای UEFI مانند Corebootیا Open Firmware نیز وجود دارند که معمولا در کامپیوترهایی استفاده میشوند که با معماری X86 اینتل کار نمیکنند.

نرمافزار UEFI همچنین پشتیبانی بهتری از پروتکلهای پایهای نت ارایه میدهد که به این ترتیب، مدیریت از راه دور به شکل سادهتری صورت خواهد گرفت. برای کاربران عادی نیز آشکارترین فایده استفاده از UEFI سرعت بالا آمدن کامپیوترهای شخصی است. در حال حاضر بالا آمدن سیستمعامل بین 25 تا 30 ثانیه زمان میبرد، اما با استفاده از UEFI این زمان به کمتر از چند ثانیه کاهش پیدا میکند. سال 2011 سال فروش کامیپوترهای با UEFI خواهد بود

برچسبها: کامپیوترهایی که در سهسوت بوت میشوند!,

به گزارش خبرگزاری مهر، ما در جهان سایبری زندگی می کنیم، از بانکداری گرفته تا ارتباطات و یا خرید، تقریبا تمامی فعالیتهای روزانه بشر به سوی اینترنت گرایش یافته است، متاسفانه هرچه بشر بیشتر بر تکنولوژی تکیه می کند بیشتر در معرض خطر حملات سایبری قرار می گیرد.

شاید بزرگترین نگرانی درباره آنچه افراد مختلف آن را "پنجمین میدان جنگ" می خوانند (چهار میدان دیگر زمین، دریا، هوا و فضا هستند) نامرئی بودن آن است. به دلیل اینکه حملات سایبری از طریق شبکه های پیچیده رایانه ای و معمولا از جانب منابع درجه دو یا سه انجام می گیرند، تعیین منشا اصلی برخی از این حملات تقریبا غیر ممکن است.

به گفته "آرون سود" نایب رئیس مرکز بین المللی سایبری در دانشگاه "جورج میسون" اگر یک هواپیما را ببینید می دانید که به نیروی هوایی کشوری تعلق دارد، اما اگر به شما حمله سایبری شود حتی نمی توانید بفهمید از کجا به شما حمله شده است.

حملات سایبری دامنه متنوعی دارند، از شوخی های معمولی گرفته تا کرمهای مخرب رایانه ای که به واسطه حافظه های قابل حمل جا به جا شده و امنیت کلی کشوری را به خطر می اندازند. از آنجایی که امروزه تمامی زندگی ما به تکنولوژی، رایانه ها و اینترنت گره خورده است اطمینان از ایمن بودن این ابزارها بسیار حیاتی است.

متخصصان با بررسی حملات سایبری پیشین به بررسی سازه هایی پرداخته اند که بیشترین آسیب پذیری را در برابر حمله های تبهکارانه سایبری داشته اند تا راه حلی مناسب به دست آورند. در ادامه پنج نمونه خبرساز از حملات سایبری را که در میدان جنگ پنجم رخ داده اند و برخی راهکارها برای مقابله با چنین نمونه هایی را مشاهده می کنید:

کرم استاکس نت - 2010

این کرم در سال جاری کشف شد و متخصصان این کرم را به عنوان یکی از پیچیده ترین کرمهای رایانه ای که تا به حال مشاهده شده می شناسند. این کرم به سیستمهای رایانه ای صنعتی که سیستمهای ماشینی نیروگاه ها و کارخانه ها را تحت کنترل دارند، حمله می کند. این کرم با بهره برداری از چهار نقطه ضعف که پیش از این در سیستم عامل ویندوز ناشناخته باقی مانده بودند، فعالیت می کند. برای مثال یکی از آسیب پذیری های ویندوز به استاکس نت کمک می کند در میان شبکه های محلی گسترش پیدا کند، دیگری به پخش شدن کرم در میان سخت افزارهای قابل جا به جایی از قبیل حافظه های usb و یا درایورهای cd کمک می کند.

به گفته متخصصان قابلیتهای این کرم در استفاده از بیش از یک نقطه ضعف سیستم عامل رایانه ها کاملا بی سابقه است و نشان از حمایت دولتی و پشتیبانی مالی شدید از این کرم رایانه ای دارد. با وجود اینکه هنوز تعیین قطعی هدف اصلی استاکس نت امکان پذیر نیست اما حملات این کرم به شکلی مشخص و نامتناسب به سوی ایران متمرکز بوده است. هر چند که این عملیات ناموفق بود.

عملیات آئورا - 2009

در سال گذشته میلادی، گوگل، آدوبی و در حدود 30 شرکت دیگر اعلام کردند قربانی حملات به شدت پیچیده سایبری شده اند. هکرها طی این حملات توانسته بودند با بهره برداری از نقطه ضعفی شناخته نشده در مرورگر اینترنت اکسپلورر، به اطلاعات حیاتی و خصوصی این شرکتها دست پیدا کنند. نام این حمله سایبری توسط نایب رئیس شرکت مک کافی، "دیمیتری آلپروویچ" انتخاب شده است که با ردیابی فایلهای آلوده موفق به کشف واژه "آئورا" به معنی سپیده دم در میان فایلها شد. این بار هم با وجود اینکه امکان اطمینان یافتن وجود نداشت، باز همه نگاه ها متوجه چین شد و انتشار اسنادی درباره ارتباط دولت چین با این حمله سایبری توسط وب سایت جنجالی ویکی لیکز، فرضیه مقصر بودن چین در این حملات گسترده سایبری را تقویت کرد.

به گفته آلپروویچ این حمله مدل ذهنی که "در برابر چه کسی باید از خود محافظت کنیم" و "محرک هکرها چه می تواند باشد" را تغییر داد. نکته کلیدی دیگر نیاز به افزایش احتیاط در میان کارمندان شرکتهای چند ملیتی است تا در هنگام استفاده از رایانه های شرکت دقت کافی را به خرج دهند زیرا در شرکت گوگل یک کلیک کوچک و نا آگاهانه بر روی یک پیغام کوتاه منجر به بروز تمامی این مشکلات شد.

فرماندهی مرکزی ایالات متحده آمریکا - 2008

به گزارش مهر، برخی از سازمانها به ویژه سازمانهای دولتی رایانه های خود را از دسترس عموم و یا عضویت در شبکه های غیر ایمن خارج می کنند تا از بروز شکافهای امنیتی در آن جلوگیری کنند. در زبان رایانه ای این شکاف به شکاف هوایی شهرت دارد با این همه با ظهور رسانه های قابل حملی مانند حافظه های usb و یا cd ها تبهکاران سایبری فرصتی مناسب را برای نفوذ به درون شبکه های بسیار ایمن به دست آوردند. در سال 2008 وزارت دفاع آمریکا با چنین حملاتی مواجه شد که منبع اصلی آن یک حافظه usb غیر ایمن بود که به یک لپ تاپ وصل شده بود. این حافظه حاوی کدهای مخربی بود که در سرتاسر رایانه های وزارت دفاع آمریکا پخش شد و اطلاعات موجود در این رایانه ها را به سرورهای خارجی ارسال کرد.

از دیگر حملات سایبری ارتشی ناشی از حافظه های قابل حمل می توان به استاکس نت که به آن اشاره شد و کپی شدن فایلهای فوق سری ارتشی توسط سرباز "بردلی مانینگ" بر روی cd یکی از خواننده ها پاپ اشاره کرد که این اسناد و فایلها که حاوی تصاویر ویدیویی حمله آمریکایی ها به غیر نظامیان و 250 هزار مکالمه دیپلماتیک بود در نهایت توسط وب سایت ویکی لیکز منتشر شد. نکته قابل توجه در این حمله سایبری توجه به این نکته است که اگر افراد نسبت به آنچه در رایانه های خود ذخیره می کنند، دقت کافی به خرج ندهند، رعایت ایمنی برای پرهیز از شکاف هوایی ارزشی نخواهد داشت.

گرجستان - 2008

در سال 2008 و درست یک هفته پس از یورش روسیه به گرجستان، حمله ای سایبری دولت و وب سایتهای رسانه ای این کشور را دچار اختلال کرد. همانظور که در سال 2007 نیز جو سیاسی اقتضا می کرد کرملین دستور یک حمله سایبری را به استونی صادر کند. با این تفاوت که افرادی که به گرجستان حمله کردند سیستمهای رایانه ای سازمانی این کشور را نیز بی نصیب نگذاشتند. این حمله به "باتنت" شهرت داشته و به گونه ای است که هر شهروند روسی می توانسته است آگاهانه یا نا آگاهانه و با دانلود نرم افزاری سبک به ایجاد اضافه بار بر روی وب سایتهای دولتی و سازمانی گرجستان کمک کرده باشد.

استونی - 2007

به گزارش مهر، در این سال کشور استونی در معرض سیلی از حملات سایبری قرار گرفت که کل زیرساختارهای اینترنتی کشور را تحت تاثیر خود قرار دادند و البته هدف اصلی وب سایتهای دولتی و سازمانی، بانکها و روزنامه ها بودند. با توجه به زمانبندی حملات که در زمان مجادله این کشور و روسیه بر سر برداشتن یادبود شوروی از پایتخت استونی بود، مقامات استونی روسها را عامل اصلی این حملات می دانند. با این حال مثل همیشه امکان ردیابی منشا اصلی این نوع از حملات وجود نداشته و نخواهد داشت

برچسبها: معرفی بزرگترین حملات سایبری جهان,

امروز با پیشرفت علم وفناوری دغدغه ی مردم دسترسی به اینترنت درتمام نقاط کره ی زمین است.

یک شرکت مخابراتی سوئدی اخیراً به پهنای باند 3 گیگابایت را در بام جهان یعنی درنواحی اورست ونیال راه انداز ی کرده است.

این ایستگاه مخابراتی 3گیگاباتی در ارتفاع 5200 متری قرار دارد که انرژی خود را از طریق سلول های خورشیدی تأمین میکند. این شرکت سوئدی تأکید کرده است که مردم ساکن دراین نواحی با سرعتی قابل قبول به فایل هی تصویری خود در قیس بوک دسترسی پیدا کنند.

لطفاً مقایسه نکنید: بد نیست که بدانیدکه این شرکت دراین منطقه دسترسی به اینترنت با سرعت 5-4 MBPS را فراهم کرده است. مردم 14 شهر دراین منطقه دسترسی به این اینترنت پر سرعت دارند

برچسبها: اورستی ها نگران اینترنت نباشند! ,

انجام یک کار خوب، بهتر از انجام چندین کار ناقص است.

آیا هیچ وقت این اصطلاح را شنیدید که ” یک کار انجام بده، ولی خوب انجام بده” مطمئناً کمپانی هیتاچی این ضربالمثل را شنیده است. این کمپانی این توصیه را به خوبی دریافته ، آن را سبک سنگین کرد، ولی در نهایت آن را به گوشهای پرت کرد! و یک درایو پشتیبان خارجی را به همراه مجموعهای از برنامههای رسانهای(media suite) به بازار عرضه کرده است که قابلیتهای بسیار زیادی دارد. اگر چه ممکن است تعدادی از آنها جذاب باشند، اما هیچ کدام از آنها کاملاً خوب نیستند. درایو پشتیبان لایفاستودیو پلاس هیتاچی یک درایو پشتیبان خارجی با ظاهری جذاب، یک کلید USB زیبا، و مجموعه نرمافزارهای یکپارچه سنگین و زمخت است.

سختافزار این درایو پشتیبان، به خودی خود، جذاب است و تا حدی طراحی نمایشی و دوستانه دارد. این وسیله شامل یک جایگاه اتصال ورودی-خروجی سیاه(یا سفید) رنگ است که دربردارنده یک درایو خارجی قابل حرکت ۲٫۵ اینچی است ( در رنگهای جذاب خاکستری، کبود(آبی روشن)، گرافیتی یا سفید) و یک درایو فلش ۴ گیگابایتی با درگاه USB نیز دارد. این هارد دیسک خارجی در یک رابط USB کوچک چفت میشود، اما درایو فلش به صورت مغناطیسی وصل میشود. این درایو به محض اتصال، به طور خودکار با یک پوشه یا چندین پوشهای که انتخاب میکنید، سینک(sync یا همگام) میشود. در عمل به طور ایدهآل، سینک کردن فایلهای موجود بر روی کامپیوترتان با این درایو فلش بسیار خوب است، ولی این گزینه در این درایو به خوبی کار نمیکند. علیرغم تنظیم و انتخاب کردن کادرهای ضروری موجود در منوی تنظیمات، گزینهای که “MyKey” نامیده میشود، فایلهایی را که در درایو فلش هستند را به سمت پوشهای که از قبل به طور واضح با آن سینک شده بود، کپی نمیکند. این ویژگی سبب میشود قابلیت کل این درایو تحت شعاع قرار گیرد و کارآیی آن خیلی کمتر از آنچه که میتوانست باشد، است.

ما درگاههای اتصال ورودی-خروجی، و کانکتور(بست) مغناطیسی برای این ابزار USB را کاملاً زیر و رو کردیم. به این نتیجه رسیدیم که یک نرمافزار خیلی بد، سعی در انجام کارهای خیلی زیاد دارد.

مروری بر منوی تنظیمات: مدل لایفاستودیو همراه با مجموعه بزرگی از برنامههای رسانهای عرضه میشود که بوسیله کولیریس(Cooliris) طراحی شده است. انتظار میرفت که این برنامهها، مهمترین میانجی کاربر با این ابزار باشند. شما میتوانید با استفاده از برنامه تصویری “۳D wall” کمپانی کولیریس، از لایفاستودیو برای دیدن تصاویر، ویدئوها، گوش دادن به موسیقی و کارهای دیگر استفاده کنید. این برنامه یک میانجی جذاب و جالب توجه است، اگر چه بر روی سیستم تست کننده Core i7-930 ما با یک پردازنده گرافیکی Radeon HD 5850 تا حدی کند بود. از اطلاعاتی که توسط شما از هر مسیری ( به صورت پیش فرض، پوشه کاربر است) انتخاب میشوند، نسخه پشتیبان تهیه میشود- شامل اصلاحات چندگانه-، پس از آن بر حسب تاریخ، برچسب id3، یا سایر اطلاعات جانبی و با استفاده از برنامه Memopal دستهبندی میشوند. این مجموعه برنامهها، همچنین میانجیهای اجتماعی فوقالعادهای را نیز در اختیار کاربر قرار میدهند: به طور مثال، شما میتوانید تصاویر دوستانتان را در فیسبوک ببینید، تصاویر کپی گرفته شدهتان را به سایتهای پیکاسا(Picasa)، فلیکر(Flickr) یا فیس بوک ارسال کنید و هر آنچه را که در اکانتهای MySpace، LinkedIn، Twitter، یا فیسبوک انجام میدهید، با دوستانتان به اشتراک بگذارید.

مولیریس همچنین به شما امکان میدهد که “اطلاعات اضافی”(premium content) یا برنامه نمایشهای تلویزیونی، موزیک ویدئوها، و تیزرهای تبلیغاتی فیلمها را – تمام آنه را با کیفیت خیلی بد ۱۵ فریم بر ثانیه-، به علاوه اخبار خبرگزاریهای AP(آسوشیتدپرس) و USA Today، بازیهای فلش، و یک “کانال خرید” جستجو کنید. هر کدام از برنامههای تصویری ۳D-wall در تمام زمینهها به جز اطلاعات خود شما، به طور منظم آگهیهای بسیار زیادی را پخش میکنند. ” اطلاعات اضافی” را شما به راحتی، و همچنین به طور رایگان، بر روی سایت Hulu، یا هر کدام از سایتهای اینترنتی شبیه به آن، میتوانید پیدا کنید. موزیک ویدئوها نیز تا حد بسیار زیادی محدود و با کیفیت پایینی هستند و بازیهای فلش نیز، چندان جالب توجه نیستند.

میتوان گفت که بزرگترین ویژگی مثبت لایفاستودیو، قابلیت آن برای ساده کردن، جایگزین کردن چندین برنامه با یک رشته برنامه کاملاً هماهنگ است. اما این رشته برنامه، تنها در شرایط و مواردی کارآیی خوبی دارد که استفاده از یک راه حل مختلط به جای استفاده از آن برنامههای متنوع و مجزا، بهتر باشد. استفاده از برنامه میانجی کولیریس، راه بسیار جالب توجهای برای تماشای برنامههای رسانهایتان است، و بعنوان یک برنامه مسقل و همچنین یک پلاگین(plugin) در مرورگر در دسترس است. اما نرمافزار سینک کننده هیتاچی چندان قابل توجه نیست، و ایده خارقالعاده ایجاد یک برنامه و کلید خیلی سریع که به آسانی با درایو (یا کامپیوتر) شما سینک شود، بوسیله پیادهسازی و اجرای وحشتناک و بسیار ضعیف نرمافزار مربوطه، عقیم مانده است. حتی ایجاد نسخه پشتیبان آنلاین نیز سختتر از آن چیزی است که باید باشد. دراپباکس(Dropbox) بهترین روش ذخیرهسازی آنلاین است، مکانیسم سینک کردن MyKey موجود در این وسیله، نیز به خوبی استفاده از نرمافزار Synctoy کمپانی مایکروسافت نیست و دیدن فایلهای ویدئویی از طریق میانجی کولیریس نیز هیچگاه به خوبی استفاده از Hulu Desktop و یا حتی یک مرورگر معمولی اینترنت نمیباشد.

درایو پشتیبان لایفاستودیو پلاس، با درگاه ورودی خروجیاش با قابلیت استفاده بسیار آسان، طراحی و جذابیتش، و کلید فوقالعاده سریع USB، یک محصول متفاوت است. اما مجموعه نرمافزارهای آن، تا اندازهای کارآیی کل برنامههای ادغام شده درون خود را ندارد، و نمیتواند هیچ کاری را بهتر از سایر برنامههای مجزا و غیر ادغام شده، انجام دهد.

برچسبها: روری بر درایو پشتیبان خارجی لایفاستودیو پلاس LifeStudio Plus 500 گیگابایتی هیتاچی,

با تبلیغات گسترده مایکروسافت برای عرضه نسخه 9 مرورگر اینترنت اکسپلورر ، و با توجه به تاخیر مایکروسافت در ارایه این مرورگر ، انتظار کاربران از IE9 هر روز زیادتر می شود. Internet Explorer که در گذشته بیشترین سهم بازار مرورگر رو در اختیار داشت، با رسیدن به نسخه 7 و 8 ، در مقابل مرورگرهای فایرفاکس ، کروم و اپرا حرفی برای گفتن نداشت.

و امروز ، مایکروسافت ، تعداد کاربران IE رو مدیون سیستم عامل ویندوزش است. دربسیاری از کشورها (از جمله ایران) هنوز بسیاری از کاربران عادی (که استفاده کمی ازاینترنت دارند) ، مرورگری بجز IE روی ویندوز نصب نکرده اند!

مایکروسافت خیلی دیر به فکر ارتقای مرورگرش افتاد و با سهم زیاد کاربر ، که در گذشته داشت، هیچ تلاش جدی برای پشتیبانی و حمایت از فناوری های جدید وب نکرد. در صورتی که مرورگرهای جدیدتری مثل فایرفاکس ، سافاری و کروم ، به سرعت درحال پیشرفت بودند.

اینترنت اکسپلورر 9 نسخه بتا آماده شده و میتونید از سایت مایکروسافت دانلود کنید

سوالی که ذهن خیلی ها رو مشغول کرده ، اینه که اینترنت اکسپلورر 9 چه چیزی داره ؟

1. رابط کاربری جدید

البته طراحان این مرورگر کمی خلاقیت به خرج داده و address bar و tab ها رو در یک ردیف گذاشته اند که شما حتی با داشتن یک مانیتور بزرگ ، نمیتونید بیشتر از 10 تب باز کنید! چون برای باز کردن tab های زیادتر ، یا باید از دیدن address bar محروم شوید ؛ یا با tab های 50 پیکسلی وبگردی کنید!

2. تبها

در IE9 میتونید مثل کروم ، سافاری ، فایرفاکس4 و اپرا 10 ، تب ها رو جدا کنید یا به هم بچسبونید. البته در IE9 شما اجازه ندارید تب های خالی رو جدا کنید!

و ویژگی بعدی “سنجاق کردن” (pin) تب ها هست. IE9 این قابلیت رو داره که سایت های مختلف رو در taskbar “سنجاق” کنید تا راحت تر به اونها دسترسی داشته باشید:

سرانجام مایکروسافت هم به این نتیجه رسید که چند تا گزینه مفید توی صفحه New Tab قرار بده. بیشترین سایتهای استفاده شده و میزان فعالیت اونها رو میتونید در صفحه New Tab ببینید + آخرین صفحات بسته شده

این ویژگی که اولین بار در گوگل کروم استفاده شد و استقبال خوبی هم ازش شد ، حالا به IE اضافه شده.

6. مدیریت دانلود

این بخش هم جایگزین فرآیند مسخره دانلود یک فایل در نسخههای قبلی Internet Explorer شد

7. افزونه

اینترنت اکسپلورر 9 قابلیت اضافه کردن افزونه (AddOn) رو داره. که البته هنوز در مقایسه با فایرفاکس و کروم ، در مراحل ابتدایی قرار داره!

8. شتابدهنده سخت افزاری

اینترنت اکسپلورر 9 قابلیت استفاده از پردازنده کارت گرافیک شما رو داره ! با این ویژگی ، پخش ویدیو و اجرای وظیفه های سنگین مثل بازی های آنلاین و… با سرعت بیشتری انجام میشه

نسخه نهم مرورگر اینترنت اکسپلورر ، درمورد پشتیبانی از فناوری های جدید وب ، نسبت به نسخههای قبلی جهش بزرگی داشته (+نمونه های CSS و HTML رو ببینید) اما هنوز مشکلات زیادی در پردازش کد های مختلف داره. مایکروسافت با تبلیغات زیادش ،سعی کرده IE9 رو قوی تر از مرورگرهای دیگه نشون بده؛ اما هنوز باگ های زیادی که IE8 در پردازش کدهای CSS و HTML داشت ، به طور کامل در IE9 برطرف نشده. ( + + + )

10. Developer Tools

ابزار Developer Tools که پس از فایرفاکس، در کروم استفاده شد، به IE هم اضافه شد. این ابزار میتونه کمک بزرگی برای حل مشکلات صفحه ها در مرورگر باشه.

حالت جستجوی امن که در مرورگرهای دیگه با نام هایی مثل incognito یا Private browsing وجود داره به کاربر این امکان رو میده که بدون ذخیره یا منتشر شدن اطلاعاتش وبگردی کنه

برچسبها: بررسی اینترنت اکسپلورر 9 ,

دیگسبی (Digsby)، کلاینت محبوب جامع پیامرسانی فوری، امروز به روز رسانی شد و چندین ویژگی جدید کلیدی به این نرم افزار افزوده شده است.

دیگسبی اکنون افزون بر پروتکلهای معمول پیامرسانی فوری (IM) مانند MSN، Gtalk، AIM و … از بسیاری از پلتفورمهای شبکه های اجتماعی نیز پشتیبانی می کند. کاربران اینک قادرند از طریق پنلهای اختصاصی وضعیت Twitter ، Facebook ، LinkedIn و MySpace را زیر نظر داشته باشند و از طریق بخش نوسازی شده Accounts در اولویتهای Digsby به افزودن اکانت برای خود بپردازند.

سرویسهای بیرونی مانند Facebook و Gmail اکنون انسجام بیشتری با دیگسبی یافته اند، به این معنا که شما دیگر نیازی به افزودن جداگانه فید اخبار Facebook و Facebook Chat ندارید، و چنین وضعیتی برای Gmail و Gtalk نیز صادق است.

تیم دیگسبی همچنین قابلیت ایمیل را افزوده است که سبب می شود چک کردن اکانتهای POP3 و IMAP تنها با یک کلیک امکانپذیر شود.

به روزرسانی های این نرم افزار در آینده با استفاده از یک به روزرسان خودکار انجام خواهد شد که آپدیتها را به محض ورود شما به حسابتان (log in) دانلود نموده و پس از شروع به کار دوباره (restart) دیگسبی آنها را اجرا می نماید. این تیم یک سیستم به روزرسانی جدید که بسیار مانند به روزرسان Google Chrom است را طراحی نموده تا “دانلود آپدیتها هرگز برایتان دست و پاگیر نباشد”.

همانطور که از هر آپدیت منظمی انتظار می رود، رفع اشکالهای فراوانی نیز انجام می شود و نوید یک کلاینت باثبات تر، با نشت اطلاعات و قطع ارتباط کمتر را با خود به همراه می آورد.

ویژگیهای دیگری نیز افزوده شده اند از جمله: دسته بندی شهودی تر لیست دوستان، یک ضد اسپم ICQ که همه درخواستهای دوستی که دارای URL هستند و از متن راست نویس پشتیبانی می کنند (که امکان تایپ شما به آن صورت را نیز در نظر گرفته اند) را مسدود می سازد.

منبع: makeuseof

دیگسبی راهکاری اختصاصی به منظور پیامنگاری فوری برای کاربران Windows، Macو Linux فراهم کرده است.

برچسبها: به روز رسانی عمده، ویژگیهای جدید و ثبات ارتقا یافته برای “دیگسبی”,

به گزارش سرویس فنآوری اطلاعات خبرگزاری دانشجویان ایران (ایسنا)، شرکت اوراکل با استقبال از این حکم اعلام کرد: این بیشترین میزان جریمه برای دزدی نرمافزاری در جهان است.

سفرا کاتز - مدیر عامل شرکت اوراکل - اظهار کرد: بیش از سه سال است که شرکت سپ هزاران کپی از نرمافزارهای اوراکل را دزدیده و سپس آنها را به مشتریان اوراکل به طور مجدد فروخته است.

وی افزود: شرکت سپ پس از دزدی نرمافزارهای اوراکل علاوه بر فروش مجددشان خدمات مربوط به آنها را نیز به مشتریان اوراکل فروخته است.

کاتز خاطر نشان کرد: شرکت سپ به گناه خود اعتراف کرده و مسوولیت این دزدی نرمافزاری را پیش از آغاز دادگاه برعهده گرفته است.

دادگاه فدرال کالیفرنیا هم اعلام کرد: ارشدترین مقام اجرایی شرکت سپ از فعالیتهای غیرقانونی زیرمجموعه خود از ابتدا آگاه بوده است.

اوراکل در سال 2007 از شرکت سپ به خاطر فعالیتهای غیرمعمولی دانلود در وب سایت ارتباط با مشتریان خود شکایت کرد.

برچسبها: بیشترین میزان جریمه برای دزدی نرمافزاری در جهان تعیین شد,